Wir alle kümmern uns um die Privatsphäre, vielleicht haben die meisten von uns ein iPhone, aber Sie werden erstaunt sein, da es andere Telefone gibt, die ein Android-System tragen, das auch für den Benutzer sehr sicher geworden ist, und natürlich die Sicherheit von Informationen Was wäre, wenn Sie wüssten, dass das, was Sie haben, keine Privatsphäre und Sicherheit enthält? Dieses Ding ist einfach Ihr Smartphone, Sie haben mehr ein Tracking-Gerät in der Tasche als ein Telefon, in dem Sie die meisten Ihrer Interessen verbringen! Handytürme und Satelliten verfolgen Sie aufgrund des Vorhandenseins von GPS auf Ihrem Telefon. Neben der Verbindung von Telefondaten und der Verfolgung von Cookies sind Werbekennung, Nutzungsstatistiken und Berechtigungen für verschiedene Anwendungen, ob für Kamera-, Mikrofon-, E-Mail- oder Kommunikationsseiten usw. Es ist alles verfolgt! Ja, die meisten Smartphones sind in Bezug auf die Privatsphäre sehr schlecht, mit Ausnahme einiger weniger, die wir in diesem Artikel erwähnen werden.

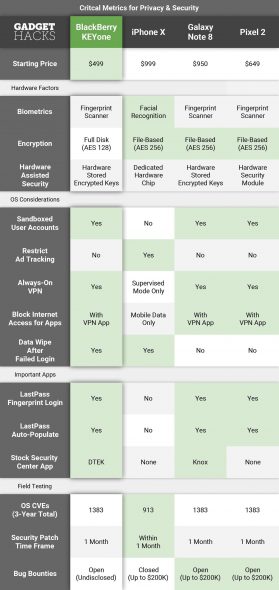

Smartphones sind für uns unverzichtbar. Gibt es ein sicheres Telefon oder System, das mir echte Privatsphäre und Sicherheit garantiert? In der Tat ist dies eine schwierige Frage und die Antwort darauf ist schwieriger. Gadgethacks hat also nach den Top-Smartphone-Marken gesucht. Untersucht wurden Schlüsselfaktoren wie Verschlüsselungsstärke, Biometrie wie Fingerabdrücke sowie Hand und Gesicht, Sicherheit mit Hilfe externer Geräte, Verfügbarkeit von VPNs, Patchen oder Ausfüllen von Schwachstellen. Und sie haben Zugang zu vier Smartphones erhalten, die Ihnen diese Privatsphäre garantieren können.

Die wichtigsten Vergleichspunkte

Beim Vergleich der letzten vier Telefone waren dies die wichtigsten Unterscheidungsmerkmale für Datenschutz und Sicherheit:

◉ Biometrie oder Biometrie

Es ist ein System zur Überprüfung einer Person durch Körperteile, durch das die persönliche Identität automatisch anhand ihrer persönlichen Merkmale und Merkmale identifiziert wird, die für sie einzigartig und für den Rest der Menschheit einzigartig sind. Wie Fingerabdrücke, Handballenauflage, Gesichtsabdruck und Pupille. Diese Kennzahlen werden verarbeitet, codiert und in der Datenbank gespeichert, um bei Bedarf aufgerufen zu werden. Diese Methode ist gleichzeitig schnell und genau.

◉ Verschlüsselung

Jedes dieser Telefone basiert auf zwei Arten der Verschlüsselung:

- Der ErsteDateiverschlüsselung, symbolisiert durch eine Abkürzung (FBE). Dies bedeutet, dass verschiedene Dateien mit unterschiedlichen Codes verschlüsselt werden. Außerdem wird die Möglichkeit unterstützt, jede Datei unabhängig zu öffnen, sodass Sie auf Anwendungen wie Alarme, Telefonanrufe, Kamera und Benachrichtigungen zugreifen können. Zum Beispiel, sobald das Telefon aktiviert ist. Diese Verschlüsselung ist am effektivsten und am weitesten verbreitet.

Die zweite Art der VerschlüsselungVollständig verschlüsselte Festplatte (FDE) bedeutet, dass alle Informationen auf der Festplatte vollständig verschlüsselt sind, einschließlich der Benutzerdaten und des Betriebssystems. Auf nichts kann zugegriffen werden, bis das Telefon entsperrt ist. Dies dient dem maximalen Schutz.

Jedes dieser vier Telefone verwendet den Advanced Encryption Standard (AES), da er aufgrund der Länge des Verschlüsselungsschlüssels als sichere Verschlüsselungsmethode gilt. Einige dieser Telefone verwenden 128-Bit-Schlüssel zum Entschlüsseln von Daten, andere erweiterte 256-Bit-Schlüssel.

◉ Sicherheit mit Hilfe externer Geräte

Jedes der auf unserer Liste aufgeführten Telefone verwendet Komponenten oder Chips zum Sichern und Entschlüsseln von Daten.

◉ Benutzerkonten im Sandbox-Modus

Dies ist eine der wichtigsten Funktionen dieser Telefone, die wir auf der Liste haben, da dies davon abhängt, was Apple in seine Systeme übernommen hat. Die SandBox-Funktion für Systemanwendungen sowie der Fall für das Benutzerkonto müssen in einer Sandbox gespeichert sein, d. H. Das Innere der Sandbox kommt nicht heraus und Anwendungen erreichen es nur mit speziellen Berechtigungen.

◉ Beschränken Sie die Anzeigenverfolgung

Auf allen anderen Android-Handys ist eine systemweite Anzeigenverfolgungs-ID installiert, mit der Unternehmen Sie verfolgen, Ihre Interessen verfolgen und gezielte Anzeigen schalten können. Diese Kennung verfolgt Sie, während Sie die Anwendungen und Dienste auf Ihrem Telefon verwenden. Mit Apple können Sie die Funktionen von Anwendungen einschränken, um diese Kennung anzuzeigen und zu verwenden.

◉ Verwenden Sie ein VPN

Ein VPN ist ein gefälschtes Netzwerk, das der Benutzer erstellt, um Daten zwischen seinem Gerät und dem Internet oder einem anderen Gerät zu senden und zu empfangen, das seinen sicheren und verschlüsselten Durchgang gewährleistet und von niemandem gesehen wird.

Mit Android-Geräten können Sie ein VPN mit jeder Art von Datenverbindung verwenden. Was das iPhone betrifft, können Sie das VPN nur während der Wi-Fi-Verbindung verwenden, außer für den Fall, dass Sie Ihr Gerät zurücksetzen und es löschen und im Überwachungsmodus mit dem Mac verwenden, um ein VPN für die mobilen Daten zu erhalten.

Blockieren Sie den Internetzugang zu Anwendungen

Wenn Sie Ihr Internetpaket beibehalten und verhindern möchten, dass Anwendungen oder Gerätedateien mit Android-Geräten auf das Internet zugreifen, können Sie die NetGuard-Anwendung verwenden, bei der es sich um eine Open Source-Anwendung handelt, um zu verhindern, dass Anwendungen auf Ihrem Gerät auf das Internet zugreifen. Dank dieser Anwendung können Sie die Datennutzung Ihres Telefons reduzieren, den Akku schonen und die Lebensdauer verlängern. Natürlich ist es eine Anwendung, die Ihre Privatsphäre schützt. Beim iPhone können Sie die mobilen Daten für die Anwendungen problemlos deaktivieren, außer bei einer Wi-Fi-Verbindung gibt es keine Einschränkung für die Anwendungen.

◉ Löschen Sie Daten nach einem Anmeldefehler

Einige Telefone verfügen über eine Funktion, die einen automatischen Werksreset durchführt, wenn jemand zu oft versucht, das Kennwort einzugeben. Dies ist in Ordnung für Eindringlinge oder wenn das Telefon verloren geht.

◉ Verwundbarkeit (CVEs)

Eine der gefährlichsten Sicherheitslücken, die jemals entdeckt wurden, aufgrund des verursachten Schadens und der Anzahl infizierter Geräte. Diese Sicherheitsanfälligkeit betrifft Android, iOS, Mac, Linux und andere Geräte. Daher ist es wichtig, dass Sie die Stärken und Schwächen der Geräte erkennen, die wir gegen diese Sicherheitsanfälligkeit haben.

◉ Zeitrahmen für das Ausbessern der Lücken

Es ist klar, dass Apple sich nicht zu einer bestimmten Zeit verpflichtet, Updates nacheinander herauszugeben. Sobald das Risiko einer sofortigen Veröffentlichung eines Sicherheitsupdates erkannt wird, können zwei Updates in einer Woche veröffentlicht werden. Für das Android-System ist es möglich, das Update nach einem Monat oder möglicherweise Monaten herauszugeben und zuerst auf die OME-Version oder die ursprüngliche Rohversion zu zielen, die speziell für Google-Geräte entwickelt wurde, und sie dann an andere Geräte zu verteilen. Und da Google Pixel 2 das Telefon von Google ist, wird es auf jeden Fall zuerst Sicherheitsupdates erhalten.

◉ Sicherheitsboni oder Bug Bounties

Technologieunternehmen bieten in der Regel Geldprämien für alle an, die Schwachstellen oder Lücken in ihren Systemen und Programmen finden, was zu vermehrten Entdeckungen von Schwachstellen führt. Daher geben Unternehmen Updates heraus, um diese Lücken zu schließen. Dies ist einer der Gründe für die Verzögerung des Jailbreaking unter iOS Systeme im Zusammenhang mit Apple, bei denen Schwachstellenfinder sie an Camel verkaufen.

Wie wurden diese Geräte ausgewählt?

◉ Diese Telefone befinden sich im Standardverschlüsselungsmodus, um sicherzustellen, dass Ihre Daten geschützt sind.

◉ Dass die Telefone Berechtigungen oder Berechtigungen zum Zugriff auf bestimmte Funktionen wie Kamera oder Mikrofon enthalten.

◉ Diese Telefone verfügen über eine Fernverriegelungs- oder Löschfunktion für den Fall, dass das Telefon gestohlen wird oder verloren geht.

◉ Was diese Geräte auszeichnet, ist das Vorhandensein von Sicherheit mithilfe anderer Geräte. Beispielsweise verwenden sie bei Apple einen Verschlüsselungs-Chip, um die Sicherheit zu erhöhen. Im Android-System, insbesondere in der ursprünglichen Rohversion, basiert das Stammverzeichnis oder das Systemstammverzeichnis hauptsächlich auf dem Linux-Kernel, der Root-Funktionen benötigt, um auf das Systemstammverzeichnis zuzugreifen und Modifikationen und Änderungen wie den Jailbreak-Status in Apple-Geräten einzuführen. Dies bedeutet, dass zwischen dem Angreifer und den Systemen eine physische Barriere besteht. Es ist erforderlich, die physische Barriere zu durchbrechen, um auf das System zugreifen zu können. Dies ist eine sehr schwierige und seltene Sache, die manchmal fast unmöglich ist. Dies fehlt bei den meisten anderen gängigen Telefonen.

Es besteht kein Zweifel, dass es Geräte aus der Familie dieser Geräte gibt, für die das Gleiche gilt, wie das iPhone 7 und das Samsung S8, aber wir haben die neueren Geräte erwähnt, weil sie die stärksten im Bereich Datenschutz und Schutz sind, nämlich:

BlackBerry KEYone

Der Begriff BlackBerry steht für Sicherheit und Datenschutz. Das Unternehmen ist stolz darauf, seine Telefone so sicher wie möglich zu machen. Selbst nachdem BlackBerry auf das Android-System umgestiegen war, um seine eigenen Geräte auszuführen, hat es es mit seinen eigenen Sicherheits- und Datenschutzfunktionen gesichert. Dieses Telefon ist eines der besten Smartphones, die ein hohes Maß an Privatsphäre und Sicherheit für Benutzer erreichen.

Jedes Mal, wenn Sie das Telefon einschalten, führt das Telefon zusätzliche Schritte aus, um sicherzustellen, dass Ihr Telefon nicht manipuliert oder gehackt wird. Verschlüsselungsschlüssel werden als Sicherungsschritte in den Prozessor eingegeben, damit das Gerät nicht manipuliert wird. Ich meine, bei jedem Start wird das Telefon gut untersucht, um nach Änderungen oder Modifikationen zu suchen, "eine gründliche Selbstinspektion".

Da der Linux-Kernel anfälliger für Hacking und verschiedene Angriffe ist, führt BlackBerry regelmäßige Updates durch, um Schwachstellen zu patchen oder zu verstärken.

Darüber hinaus hat BlackBerry seinen Telefonen nur kleine Programme hinzugefügt und kann nicht auf anderen Geräten verwendet werden. Dies zeigt, dass vor allem die Privatsphäre seiner Kunden gewährleistet ist. Nehmen Sie zum Beispiel die Privacy Shade-Anwendung, die Eindringlinge daran hindert, zu sehen, was Sie tun dein Telefon. Diese Anwendung färbt den Bildschirm schwarz, mit Ausnahme eines kleinen Teils, den Sie angeben, und es gibt andere Einstellungen, die Sie an Ihre Bedürfnisse anpassen können.

Es gibt noch eine weitere Funktion, mit der Sie das Gerät mithilfe der Funktion "Bildkennwort" entsperren können. Über die Einstellungen können Sie eine bestimmte Nummer an einer bestimmten Stelle in einem Bild Ihrer Wahl festlegen. Wenn Sie das Telefon entsperren, müssen Sie a verschieben Netzwerk von Nummern, einschließlich der von Ihnen ausgewählten Nummer, und platzieren Sie sie dann an der gewünschten Stelle. Sie haben zuvor festgelegt, dass das Gerät entsperrt werden soll, ohne dass jemand das Entsperrkennwort kennt oder sieht.

Sie können dieses Video sehen

Darüber hinaus ist das BlackBerry KEYone-Telefon mit einem Sicherheitssystem namens DTEK ausgestattet, das Ihr Telefon, insbesondere Anwendungen, überwacht, deren Verhalten überprüft und Sie benachrichtigt, wenn eine Anwendung ungewöhnlich ist, z. B. wenn eine Anwendung versucht, auf Nachrichten zuzugreifen oder dies wünscht Um Ihren Standort zu senden, werden Sie von diesem System unverzüglich benachrichtigt. Es bewertet die aktuelle Sicherheit des Telefons, insbesondere etwaige Fehlfunktionen der Schutzschilde, und informiert Sie darüber.

Schließlich entschied sich BlackBerry für ein vollständiges Festplattenverschlüsselungssystem anstelle einer dateibasierten Verschlüsselung. Dies ist einer der besten AES-128-Verschlüsselungsstandards auf dem Markt.

iPhone X

Es ist bekannt, dass alle Apple-Geräte, die auf einem Closed-Source-iOS-System ausgeführt werden, die Stärke des Schutzes und der Privatsphäre den meisten heute existierenden Systemen überlegen sind. Was Apple von anderen unterscheidet, ist die große Anzahl von Sicherheitsupdates und die Geschwindigkeit ihrer Veröffentlichung im Gegensatz zu den Open-Source-Systemen von Google aufgrund der Vielzahl von Unternehmen, die dieses System verwenden. Jedes Unternehmen fügt dem System entsprechend seinen Wünschen und Anforderungen weitere Änderungen hinzu Richtlinien, die aufeinanderfolgende Updates etwas erschweren, im Gegensatz zu Apples demselben System, das nur gesperrt ist. Außerdem funktioniert das neueste Apple-System auf den meisten Geräten, während das neueste Android-System nur auf 0,5% der Android-Geräte funktioniert.

Ein weiteres Merkmal von iOS ist die Fähigkeit, Verschlüsselung zu handhaben. Sowohl iOS als auch Android verwenden eine dateibasierte Verschlüsselung, aber das Apple-Modell ist viel genauer. Während Apple-Systeme alle Dateien und ihre Daten separat mit eindeutigen Schlüsseln verschlüsseln. Diese Schlüssel werden dann mit einem anderen Schlüssel verschlüsselt, der aus dem Passcode des Benutzers und der Hardware abgeleitet wird.

Dieser zweite Schlüsselsatz schützt Dateien anhand ihres Inhalts. Bei Dateien, die ein höheres Sicherheitsniveau erfordern, entsperren Schlüssel ihren Inhalt erst nach dem Einschalten und Entsperren des Geräts. Die anderen Dateien müssen nur einmal authentifiziert werden, um auf sie zugreifen zu können.

Die Häufigkeit, mit der iOS CVEs ausgesetzt ist, ist viel geringer als bei Android und nimmt jedes Jahr ab. Seit dem letzten Jahr sind die CVEs in iOS auf 204 gestiegen, während sie in Android im gleichen Zeitraum um 318 gestiegen sind.

Aufgrund des geschlossenen Systems von Apple hat der Store fast keine andere Malware als das Android-System. Apple überprüft die Anwendungen manuell durch ein Team von Apple-Spezialisten.

Ein weiterer wichtiger Punkt ist, dass der Grund, warum wir uns für das iPhone X und nicht für das iPhone 8 entschieden haben, der Gesichtsabdruck ist. Trotz der im Internet festgestellten Verstöße ist der Gesichtsabdruck sicherer als der Fingerabdruck.

Apple hat Schritte unternommen, um sicherzustellen, dass die Fingerabdruckdaten im Gesicht so sicher wie möglich sind. Da die Gesichtskarte verschlüsselt und an einem isolierten sicheren Ort im iPhone X gespeichert ist, mit Ausnahme von Diagnosedaten zur Unterstützung von Apple, verlassen die Gesichtsdruckdaten niemals das Gerät. Die Apps, für die eine Gesichts-ID-Authentifizierung erforderlich ist, werden vom iOS-System von weitem benachrichtigt, dass die Authentifizierung erfolgreich ist, und die App kann nicht selbst auf die Gesichtsdaten zugreifen.

Galaxy Note 8

Samsung verwendet in diesem Telefon ähnliche Sicherheits- und Schutzfunktionen, die in BlackBerry, bekannt als Samsung Knox, verwendet werden. Diese Sicherheitsplattform bietet Schutz auf einer tiefen Ebene, die sowohl Hardware als auch Software kombiniert. Die Samsung Knox-Plattform zielt darauf ab, Ihre Arbeitsumgebung von der persönlichen Umgebung zu trennen und bietet den erforderlichen Schutz, da die einzelnen Bereiche voneinander isoliert sind. Dies wird manchmal als Containertechnologie bezeichnet.

Ähnlich wie bei BlackBerry schützt das Samsung Note 8 das Telefon mit vielen Funktionen. Und alles beginnt mit dem in die Hardwarekomponenten eingebetteten Stamm, in den der Stamm während des Herstellungsprozesses an der angegebenen Stelle (dem Verschlüsselungsschlüssel) injiziert wird und auf den nur in einer sicheren Umgebung zugegriffen werden kann, die als Vertrauenszone bezeichnet wird. Dieser Schlüssel gilt nur für Note 8.

Hinweis 8 verfügt über einen Secure Boot-Schlüssel. Er ist verantwortlich für die Überwachung und Überprüfung aller Komponenten während des Starts, um sicherzustellen, dass nichts manipuliert wurde. Diese Schlüssel dienen zum Sichern des Starts und sind ein Mechanismus, der verhindert, dass Benutzer das Betriebssystem des Geräts ändern oder manipulieren. Das Ändern oder Modifizieren der Wurzel wirkt sich definitiv auf die Sicherheit und den Datenschutz aus. Im Gegensatz zu BlackBerry konnten Benutzer das Stammverzeichnis jedoch bearbeiten und ändern. Dies hat es in der Region hinter seinen Vorgängern gemacht.

Samsung unterstützt die Nichtrückgabe an frühere Systeme. Dadurch wird sichergestellt, dass auf dem Note 8 die neuesten Betriebssysteme ausgeführt werden.

Pixel 2 oder Pixel 2 XL

Pixel 2 übertrug den Authentifizierungsprozess von einer sicheren, softwarebasierten Umgebung namens TrustZone oder dem vom Prozessor bereitgestellten abgesicherten Modus, selbst wenn der Kernel kompromittiert ist, auf einen separaten physischen Chip oder einen sogenannten SOC oder ein System auf einem Chip Das enthält alle Daten, die zur Durchführung der Authentifizierung auf einem Gerät erforderlich sind. Ihr Pixel 2. Es ist außerdem resistent gegen alle software- oder prozessorbasierten Angriffe und bietet einen umfassenden Schutz.

Im Gegensatz zu den meisten Android-Geräten funktioniert mein Pixel-Telefon mit der neuesten Version des Android-Systems. Google hat sich verpflichtet, diese Geräte für einen Zeitraum von drei Jahren regelmäßig zu aktualisieren. Es gibt monatliche Updates heraus, um das Telefon vor potenziellen Bedrohungen zu schützen.

Google bietet finanzielle Belohnungen, die auf zweihunderttausend US-Dollar geschätzt werden, für alle, die eine ernsthafte Sicherheitsbedrohung auf ihren Systemen feststellen. Dies ist die höchste auf dieser Liste. برنامج So. Das Programm ist öffentlich zugänglich. Sie können das Pixel 2-Basissystem nach Sicherheitslücken durchsuchen und dafür bezahlt werden.

BlackBerry Keyone führt die Liste weiterhin gut an. Dieses Unternehmen hat Anspruch auf mehrere Zertifizierungen, einschließlich FIPS 140-2 für den kryptografischen Kern. Ebenso wie das iPhone X und das iOS-System, vor denen das FBI oder das Federal Bureau of Investigation in den USA standen und das Telefon erst öffnen konnten, als Apple ihr dabei half.

Quelle:

28 Bewertungen