In einer Entwicklung, die die Welt der digitalen Spionage in den Fokus rückt, haben Apple und Google eine Warnung an ihre Nutzer herausgegeben. IPhone Android-Geräte sind ins Visier geraten, nachdem hochrangige Angriffe mit der gefährlichen Spyware Predator entdeckt wurden. Diese Spyware, entwickelt vom israelischen Unternehmen Intellexa, zählt zu den gefährlichsten Hacking-Tools der letzten Jahre. Laut Amnesty International funktioniert Predator ähnlich wie die Pegasus-Malware und ermöglicht es, Smartphones zu hacken und schnell und problemlos auf Inhalte zuzugreifen. In diesem Artikel beleuchten wir die Predator-Spyware, die Funktionsweise dieses israelischen Cyberangriffs und wie Sie sich vor dieser Bedrohung schützen können.

Smartphones hacken

Eine aktuelle Untersuchung mehrerer unabhängiger Parteien beschreibt IntelliXia als einen der berüchtigtsten Anbieter von Söldner-Spionagesoftware, da das Unternehmen seine Software weiterhin betreibt. Raubtier Selbst nach der Aufnahme in die US-Sanktionslisten verfolgt die Terrororganisation neue Ziele. Diesmal gelang es Experten, ausgeklügelte Angriffe auf Mobilgeräte in über 150 Ländern, darunter Ägypten und Saudi-Arabien, zu entdecken.

Die Geschichte begann, als ein pakistanischer Anwalt und Aktivist eine WhatsApp-Nachricht von einer unbekannten Nummer mit einem scheinbar harmlosen Link erhielt. Die Analyse des Links ergab jedoch, dass er Teil einer ausgeklügelten Spionageoperation war, die darauf abzielte, sein Telefon zu kompromittieren und vollen Zugriff auf seine Daten zu erlangen, darunter Fotos, Konversationen, Mikrofon und Kamera. Weitere Untersuchungen zeigten, dass der Link identisch mit der bekannten technischen Architektur von Predator-Angriffen war, die mit einem einzigen Klick den Angriff auslösen.

Wie funktionieren Predator-Angriffe?

Predator-Angriffe nutzen ausgeklügelte Hacking-Techniken, die für den durchschnittlichen Nutzer schwer zu erkennen sind. Ein Angriff kann mit scheinbar harmlosen Inhalten beginnen, wie einer einfachen Nachricht, einer digitalen Werbung oder sogar einer legitimen Webseite. Sobald ein Gerät mit diesen Inhalten in Kontakt kommt, werden verschiedene Sicherheitslücken im Browser oder System ausgenutzt, um die Spyware unbemerkt im Hintergrund einzuschleusen. Noch alarmierender ist, dass manche Versionen dieser Schadsoftware ohne jegliche direkte Nutzerinteraktion auskommen; der Angriff kann allein durch das Anzeigen einer Werbung beim Surfen automatisch aktiviert werden, wodurch er ohne umfassende Schutzmaßnahmen praktisch unmöglich zu verhindern ist.

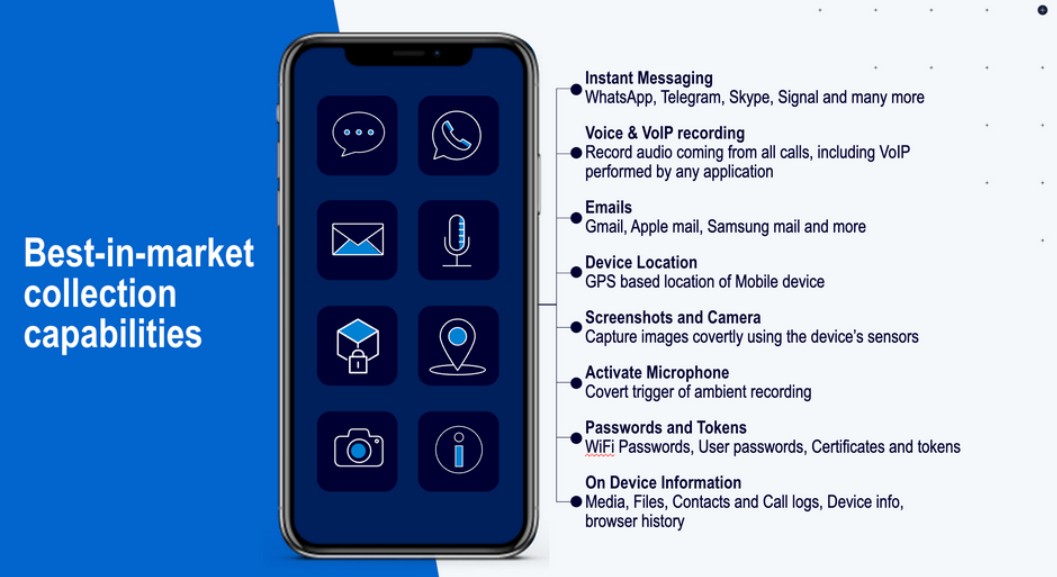

Diese Informationen stammen aus einer gemeinsamen Untersuchung von Amnesty International und mehreren anderen Organisationen. Die Untersuchung stützte sich auf durchgesickerte Dokumente, Schulungsunterlagen und Marketingmaterialien von Intellexa selbst. Diese Dokumente belegen, dass Predator nicht nur ein Spyware-Tool ist, sondern eine vollständige Hacking-Plattform, die unter verschiedenen Namen wie Helios, Nova, Green Arrow und Red Arrow vertrieben wird. Noch alarmierender ist, dass diese Malware durch Ausnutzung einer Reihe von Sicherheitslücken im Browser, im Betriebssystem und letztendlich im Kernel nahezu die vollständige Kontrolle über iPhones und Android-Geräte erlangen kann.

Wie nutzt Intellexa Zero-Day-Schwachstellen aus?

Eine der Methoden von Intellexa besteht darin, Sicherheitslücken zu erwerben und auszunutzen. Das Unternehmen kauft diese Schwachstellen von Hackern und nutzt sie, bis sie entdeckt und behoben werden. Dann sind sie wirkungslos, da sie gegen aktualisierte Systeme nicht mehr funktionieren. Der Preis für diese Schwachstellen variiert je nach Zielgerät oder -anwendung und den Auswirkungen ihrer Ausnutzung. Beispielsweise kann die Ausnutzung einer Remote-Code-Ausführungs-Schwachstelle im Chrome-Browser, die die Sandbox umgeht, zwischen 100 und 300 US-Dollar kosten. Daher können sich nur Regierungen und Organisationen mit erheblichen Ressourcen leisten, Intellexa mit der Überwachung ihrer Zielgruppen zu beauftragen.

groß angelegter Angriff

Sicherheitsberichte, insbesondere von den Sicherheitsteams von Google und Apple, bringen Intellexa mit der Ausnutzung zahlreicher Zero-Day-Schwachstellen in Verbindung, teils in Apple-Systemen, teils im Google Chrome-Browser oder in Android-Geräten. Diese Schwachstellen, die es ermöglichen, Sicherheitsvorkehrungen zu umgehen und tiefgreifenden Zugriff auf das Gerät zu erlangen, werden von einer Reihe von Tools und Schadsoftware des Unternehmens ausgenutzt, darunter:

Triton – Thor – Oberon: Werkzeuge zur Durchführung von Fernangriffen.

Mars und Jupiter: Werkzeuge, die auf dem Abfangen des Internetverkehrs über lokale Dienstanbieter beruhen, um einen Mittelsmann- oder Man-in-the-Middle-Angriff (MITM) durchzuführen und Malware direkt einzuschleusen.

Aladdin: Hierbei handelt es sich um bösartige No-Click-Angriffe, bei denen der Angriff beginnt, sobald die präparierte Anzeige angezeigt wird, während das Opfer auf der Website surft.

Es ist anzumerken, dass Untersuchungen darauf hindeuten, dass die Predator-Software zur Ausspähung von Nutzern in Ländern wie Saudi-Arabien, Kasachstan, Angola und der Mongolei eingesetzt wurde, während die Überwachungs- und Spionageaktivitäten in anderen Ländern wie Marokko, Ägypten, Botswana und Trinidad und Tobago im Jahr 2025 eingestellt wurden, ohne dass bekannt ist, ob dies auf einen fehlenden Bedarf an dem Tool zurückzuführen ist oder ob die Sicherheitslücken behoben wurden.

Intelexa zählt zu den umstrittensten Unternehmen im Bereich Überwachungs- und Cyberangriffstechnologien. Es entwickelt hochentwickelte Spyware für Smartphones und moderne Betriebssysteme. Trotz US-Sanktionen verkauft das Unternehmen seine Produkte uneingeschränkt an den Meistbietenden, um Menschen weltweit zu überwachen. Intelexa ist vor allem für die Entwicklung von Predator bekannt, einem Hauptkonkurrenten von Pegasus. Predator ermöglicht das unbemerkte Eindringen in Smartphones durch Ausnutzung von Zero-Day-Sicherheitslücken und erlaubt zudem ausgeklügelte Spionageoperationen ohne Wissen des Nutzers.

Quelle:

8 Bewertungen