أجهزة آبل تعد الأكثر أمانا مقارنة بأجهزة الشركات الأخرى المنافسة كما أنها تقوم بتعزيز الحماية بشكل مستمر حتى تضمن تأمين بيانات المستخدمين ومنع أي محاولة للوصول إليها ولكن هذا لا يعني أن أجهزتها حصينة تماما، حيث عثر باحثون أمنيون على ثغرة في أجهزة الآي-فون والآيباد والماك، يمكن استغلالها وقد تسمح للهاكرز بالوصول إلى ملفات ومعلومات مهمة خاصة بالضحية.

ثغرة في الآي-فون والآي-باد والماك

قامت آبل بتصحيح وإصلاح ثغرات أمنية خطيرة وجدتها شركة Trellix عبر إطلاق التحديثين macOS 13.2 و iOS 16.3، ولم تتوقف آبل عند هذا الحد بل قدمت إصدار آخر جديد من نظام التشغيل للماك والآي-فون ومعظم أجهزتها والذي ضم إصلاحات أمنية لبعض الثغرات التي تم استغلالها على أجهزة مستخدمين آخرين.

لتفادي كل هذا، عليك فقط التأكد من تحديث نظام التشغيل لديك عندما يتوفر إصدار جديد، فالأمر ليس رفاهية أو خياري، حدث جهازك قبل أن تصبح ضحية لأحد الاختراقات

خطورة هذه الثغرات، ولماذا يجب أن تحدث جهازك

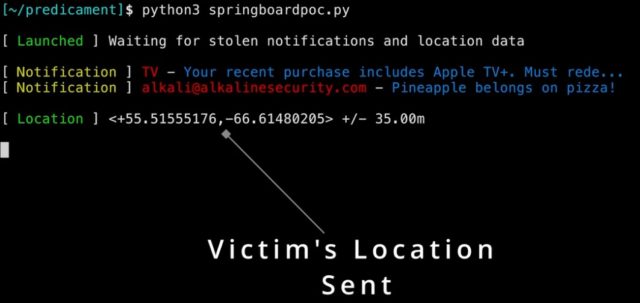

نشر باحثون تابعون لشركة الأمن السيبراني Trellix تفاصيل عن ثغرة قد تسمح للهاكرز بتجاوز إجراءات الحماية التي توفرها الشركة في نظام تشغيل الآي-فون والماك ومن ثم، تشغيل تعليمات برمجية غير مصرح بها ومع أن الثغرة تم تصنيفها على أنها متوسطة إلى عالية الخطورة إلا أنها يمكن أن تتسبب في وصول المخترقين لبيانات حساسة وهذا يشمل الرسائل والصور وحتى سجل المكالمات الخاص بك والإشعارات ومكانك الحالي.

تستند نتائج باحثي Trellix إلى ثغرة ForcedEntry التي تم اكتشافها من قبل جوجل بالتعاون مع مؤسسة Citizen Lab الأمنية ومقرها جامعة تورنتو في عام 2021 وتسمى تلك الثغرة النقرة الصفرية واستخدمتها شركة الكيان الصهيوني NSO Group لاختراق الآي-فون ومن ثم تثبيت برنامجها الضار بيجاسوس دون الحاجة لتفاعل الضحية وحتى دون أن يدري.

وأظهر تحليل ثغرة ForcedEntry أن الهاكرز اعتمدوا على أمرين، الأول خداع جهاز الآي-فون لفتح ملف PDF ضار متخفي في هيئة صورة متحركة. الجزء الثاني سمح للهاكرز بتجاوز وضع الحماية الذي تفرضه آبل على نظام تشغيل الآي-فون والذي يمنع التطبيقات من الوصول إلى البيانات المخزنة بواسطة التطبيقات الأخرى وأيضا يقيد الوصول إلى أماكن أخرى على الجهاز.

ركّز أوست إيميت الباحث في شركة Trellix على الجزء الثاني الذي يتمحور حول كيفية تجاوز وضع الحماية في الآي-فون، حيث وجد إيميت بعض نقاط الضعف التي تدور حول NSPredicate (أداة لتصفية التعليمات البرمجية داخل نظام التشغيل) والتي تم استغلالها لأول مرة من قبل ثغرة ForcedEntry، إلا أن آبل أصلحت الأمر في عام 2021 ولكن يبدو أن هذا لم يكن كافيا حيث استطاع باحثو شركة الأمن السيبراني العثور على نقاط ضعف جديدة يمكن استغلالها وتجاوز وضع الحماية في أجهزة آبل.

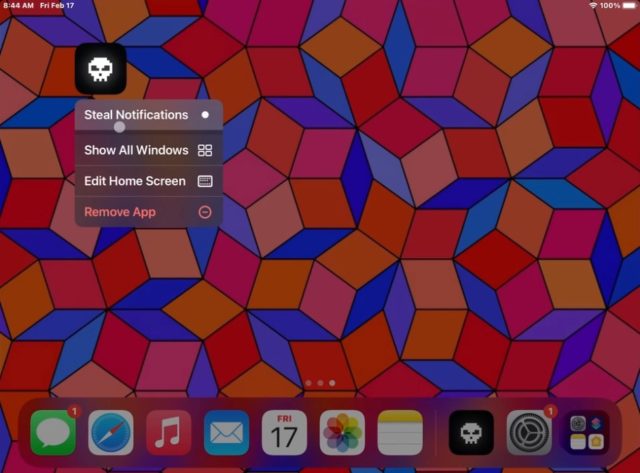

قال الباحثون أن الأخطاء الجديدة في أداة NSPredicate موجودة في أماكن متعددة على نظامي macOS و iOS بما في ذلك داخل Springboard وهو التطبيق الذي يدير شاشة الآي-فون الرئيسية ويتحكم في واجهة المستخدم كما يمكنه الوصول إلى بيانات الموقع والصور والكاميرا. بمجرد استغلال هذه الثغرة، يستطيع المخترق الوصول إلى أماكن غير مصرح له الوصول إليها. ولكن وفقا للباحثين، يتحتم على المخترق الحصول على موطئ قدم في جهاز الضحية، هذا يعني أن عليه إيجاد طريقة للدخول قبل استغلال الثغرة في أداة NSPredicate.

المصدر:

11 تعليق