كل منا يهمه أمر الخصوصية ولذلك ربما معظمنا يملك الآي-فون لكن سوف تتعجب فهناك هواتف اخرى وتحمل نظام اندرويد اصبحت ايضاً آمنة للمستخدم بشكل كبير، وبالتأكيد أمان المعلومات أمر هام فماذا لو علمت ان أخص ما تملك لا يحتوي على الخصوصية والأمان! هذا الشيء ببساطة هو هاتفك الذكي، فأنت تحمل في جيبك جهاز تعقب فوق كونه هاتفا تقضي به جلُّ مصالحك! تتعقبك أبراج الهواتف الخلوية وكذلك الأقمار الاصطناعية بسبب وجود GPS على هاتفك. وكذلك اتصال بيانات الهاتف وتتبع ملفات تعريف الارتباط، والأدهى من ذلك معرف الإعلانات، وإحصاءات الاستخدام، وأذونات التطبيقات المختلفة سواء للكاميرا أو المايك أو الإيميل أو مواقع التواصل… الخ. كل ذلك يتم تعقبه! نعم فمعظم الهواتف الذكية سيئة جدا من ناحية الخصوصية الا بالطبع قلة قليلة سنذكرها في مقالنا هذا.

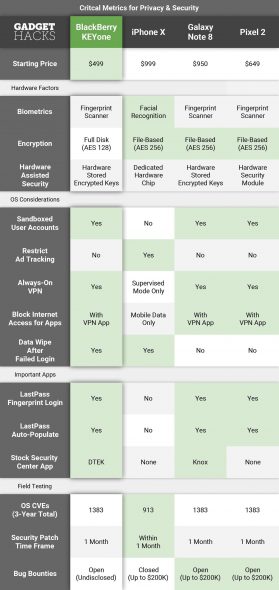

لا غنى لنا عن الهواتف الذكية فهل يوجد هاتف أو نظام آمن يضمن لي الخصوصية والأمان الحقيقيين؟ في الحقيقة هذا سؤال صعب و الاجابة عليه أصعب. لذا قام موقع gadgethacks بعمل أبحاث على أعلى فئات الهواتف الذكية الموجودة حاليا. وتم بحث عوامل رئيسية مثل قوة التشفير، القياسات الحيوية مثل بصمات الأصابع واليد والوجه، الأمن بمساعدة أجهزة خارجية، توافر VPN، تصحيح أو سد الثغرات. واستطاعوا الوصول الى أربعة هواتف ذكية يمكنها أن تضمن لك هذه الخصوصية.

النقاط الرئيسية للمقارنة

عندما يتعلق الأمر بمقارنة الهواتف الأربعة النهائية، كانت هذه هي العوامل الرئيسية للتمييز في الخصوصية والأمن:

◉ القياسات الحيوية أو Biometrics

هو نظام التحقق من الشخص عن طريق أجزاء من الجسم يتم التعرف من خلالها على الهوية الشخصية تلقائيا على أساس سماته وصفاته الشخصية الخاصة به والمتفرد بها عن بقية البشر. مثل بصمات الأصابع وراحة الكف وبصمة الوجه، وحدقة العين. تعالج هذه المقاييس وتشفر ثم تخزن في قاعدة البيانات ليتم استدعائها عند الحاجة. وهذه الوسيلة تعتبر سريعة ودقيقة في نفس الوقت.

◉ التشفير

كل من هذه الهواتف يعتمد على نوعين من التشفير:

– الأول: تشفير للملفات ويرمز له باختصار(FBE) مما يعني أن الملفات المختلفة يتم تشفيرها بأكواد مختلفة، كما تدعم إمكانية فتح كل ملف بشكل مستقل، فيمكنك الوصول الى تطبيقات مثل المنبه، والمكالمات الهاتفية، والكاميرا والاشعارات مثلا بمجرد تنشيط الهاتف. وهذا التشفير هو الأكثر فعالية وانتشارا.

– والنوع الثاني من التشفير: تشفير القرص بالكامل ويرمز له باختصار (FDE) بمعنى تشفير جميع المعلومات على القرص الصلب بالكامل بما في ذلك بيانات المستخدم، نظام التشغيل، فلا يمكن الوصول الى شيء حتى يتم فتح الهاتف. وذلك للحماية القصوى.

وكل من هذه الأربعة هواتف تستخدم معيار التشفير المتقدم (AES) إذ أنها تُعتبر طريقة آمنة للتشفير وذلك بسبب طول مفتاح التشفير. وتستخدم بعض هذه الهواتف مفاتيح 128-bit لفك تشفير البيانات، وبعضها يستخدم الأكثر تقدما مفاتيح 256-bit.

◉ الأمن بمساعدة أجهزة خارجية

كل من الهواتف على قائمتنا تستخدم مكونات أو رقاقات خاصة بالتأمين وفك تشفير البيانات.

◉ حسابات المستخدمين في وضع الحماية “صندوق الرمل”

وهذه من أهم ما يميز هذه الهواتف التي معنا على القائمة إذ أنها تعتمد ما اعتمدته ابل في أنظمتها خاصية SandBox لتطبيقات النظام وكذلك الحال لحساب المستخدم لابد أن يكون Sandboxed أي داخل صندوق الرمل لا يخرج منه ولا تصل إليه التطبيقات الا بأذونات خاصة.

◉ تقييد تتبع الإعلانات

جميع الهواتف الأخرى التي تعمل بنظام الأندرويد مثبت معها معرف تتبع الإعلانات على مستوى النظام كله لمساعدة الشركات على تتبعك وتتبع اهتماماتك وعرض إعلانات تستهدفك. ويتبعك هذا المعرف أثناء استخدام التطبيقات والخدمات على هاتفك. وتسمح أبل بتقييد قدرات التطبيقات لعرض هذا المعرف واستخدامه.

◉ استخدام VPN

VPN هي شبكة وهمية يقوم المستخدم بإنشائها لإرسال واستقبال البيانات بين جهازه وبين الإنترنت أو جهاز آخر يضمن مرورها بشكل آمن ومشفر ولا يطّلع عليها أحد.

مع اجهزة الاندرويد يمكنك استخدام VPN مع أي نوع من اتصال البيانات. أما الآي-فون فيمكنك استخدام VPN فقط خلال اتصال الواي فاي، إلا في حالة عمل إعادة تعيين لجهازك ومسح ما عليه واستخدامه في وضع الاشراف باستخدام جهاز الماك للحصول على VPN على بيانات الهاتف.

◉ منع وصول الانترنت إلى التطبيقات

إذا أردت الحفاظ على باقتك من الانترنت ومنع وصول التطبيقات أو ملفات الجهاز الى استخدام الانترنت مع أجهزة الأندرويد يمكنك استخدام تطبيق NetGuard هو تطبيق مفتوح المصدر لمنع أي تطبيق على جهازك من النفاذ إلى الإنترنت. حيث يمكنك، بفضل هذا التطبيق أن تخفف من استخدام رصيد هاتفك للبيانات، كما يساعدك على توفير طاقة البطارية وإطالة أمد حياتها. وبطبيعة الحال فهو تطبيق يحمي خصوصيتك. أما الآي-فون فيمكنك بكل سهولة تعطيل بيانات الهاتف للتطبيقات الا في حالة الاتصال بالواي فاي فلا تقييد للتطبيقات.

◉ مسح البيانات بعد فشل تسجيل الدخول

تحتوي بعض الهواتف على خاصية تؤدي إلى إعادة تعيين تلقائي للمصنع عندما يحاول شخص ما ادخال كلمة المرور مرات كثيرة خطأ. هذا الامر جيد بالنسبة للمتطفلين أو في حالة فقدان الهاتف.

◉ ثغرة ( CVEs )

واحدة من أخطر الثغرات التي تم اكتشافها على الإطلاق نظرا لحجم الضرر التي تسببه وعدد الأجهزة المصابة. وهذه الثغرة تستهدف الاجهزة العاملة بنظام الاندرويد ونظام iOS والماك ولينكس وغيرهم. لذلك من المهم ان تتعرف على مدى قوة وضعف الاجهزة التي معنا مقابل هذه الثغرة.

◉ الإطار الزمني لترقيع الثغرات

من الواضح أن أبل لا تلتزم وقتا معينا لإصدار تحديثات تلو الأخرى، فبمجرد اكتشاف أي خطر تسارع بإصدار تحديث أمني على الفور فمن الممكن أن تصدر تحديثين في أسبوع واحد. وبالنسبة لنظام الاندرويد فمن الممكن أن تصدر التحديث بعد شهر أو ربما شهور وتستهدف أولا نسخة OME أو النسخة الأصلية الخام المصممة خصيصا لأجهزة شركة جوجل ثم بعد ذلك توزع على الأجهزة الأخرى. وبما أن هاتف جوجل بيكسل 2 هو هاتف شركة جوجل فبالتأكيد سيحصل على التحديثات الأمنية أولا.

◉ المكافئات الأمنية أو Bug Bounties

عادة ما تقدم شركات التقنية مكافآت نقدية لأي شخص يجد نقاط ضعف أو ثغرات في أنظمتها وبرامجها مما يؤدي الى زيادة اكتشافات الثغرات وبالتالي تصدر الشركات تحديثات لإغلاق هذه الثغرات، وهذا من ضمن أسباب تأخر الجيلبريك على أنظمة iOS بالنسبة لحالة أبل، حيث يقوم مكتشفي الثغرات ببيعها إلى أبل.

كيف تم اختيار هذه الأجهزة؟

◉ أن تكون هذه الهواتف على الوضع الافتراضي للتشفير لضمان حماية البيانات الخاصة بك.

◉ أن تشتمل الهواتف على اذونات أو تصريحات بالوصول الى بعض المميزات مثل الكاميرا أو الميكروفون.

◉ هذه الهواتف تحتوي على خاصية الغلق أو المسح عن بعد في حالة سرقة الهاتف أو فقدانه.

◉ ما يميز هذه الأجهزة هو وجود الأمن بمساعدة أجهزة أخرى مثلا في حالة أبل فإنها تستخدم رقاقة تشفير لزيادة الأمن. وفي نظام الأندرويد خاصة النسخة الخام الأصلية فان الرووت أو جذر النظام أغلبها مبني على نواة لينكس والتي تحتاج الى صلاحيات روت للوصول الى جذر النظام وإدخال التعديلات والتغييرات مثل حالة الجيلبريك في أجهزة أبل. وذلك يعني وجود حاجز مادي بين المهاجم والأنظمة، فلابد من اختراق الحاجز المادي للوصول إلى النظام، وهذا شيء صعب جدا ونادر الحدوث ويكاد يكون مستحيلا في بعض الأحيان. وهذا تفتقر إليه معظم الهواتف الشعبية الأخرى.

لا شك أن هناك أجهزة من عائلة هذه الأجهزة ينطبق عليها نفس الكلام مثل آي-فون 7 وسامسونج S8 ولكن ذكرنا الأجهزة الأحدث لأنها الأقوى في مجال الخصوصية والحماية وهي:

BlackBerry KEYone

مصطلح بلاك بيري مرادفا للأمان والخصوصية. وتفخر الشركة بجعل هواتفها آمنة قدر الامكان. وحتى بعد أن انتقلت بلاك بيري الى نظام الاندرويد لتشغيل الأجهزة الخاصة بها، دعمتها بميزات الأمان والخصوصية الخاصة بها. ويعد هذا الهاتف من أفضل الهواتف الذكية التي تحقق قدر عالي من الخصوصية والأمان للمستخدمين.

كل مرة تقوم بتشغيل الهاتف، فإن الهاتف يتخذ خطوات إضافية لضمان عدم العبث بهاتفك أو عدم اختراقه، فيتم حقن مفاتيح التشفير في المعالج كخطوات احتياطية لكي لا يتم التلاعب بالجهاز. يعني مع كل بداية يتم فحص الهاتف جيدا للبحث عن أي تغيير أو تعديل “تفتيش ذاتي دقيق”.

وبما أن نواة لينكس أكثر عرضة للقرصنة والهجمات المختلفة، فإن بلاك بيري تعمل على إطلاق تحديثات دورية لترقيع أو تقوية نقاط الضعف.

بالإضافة إلى ذلك، فقد أضافت بلاك بيري برامج صغيرة إلى هواتفهم فقط ولا يمكن استخدامها على الأجهزة الأخرى تبرهن على أن خصوصية عملائها فوق كل شيء خذ مثالا على ذلك، تطبيق Privacy Shade الذي يمنع المتطفلين من مشاهدة ما تفعل على هاتفك. هذا التطبيق يحول الشاشة الى اللون الأسود إلا جزء صغير تحدده أنت ويوجد إعدادات أخرى يمكنك التعديل عليها لما يناسب استخدامك.

كذلك هناك ميزة أخرى، وهي فتح الجهاز باستخدام خاصية كلمة سر الصورة أو Picture Password من خلال الإعدادات يمكنك ضبط رقم معين على مكان معين في صورة من اختيارك، وعندما تقوم بفتح الهاتف عليك تحريك شبكة من الأرقام بما فيهم الرقم الذي اخترته ثم وضعه على المكان الذي حددته مسبقا ليتم فتح الجهاز بدون أن يعرف أحد أو يرى كلمة سر فتح القفل.

يمكنك مشاهدة هذا الفيديو

بالإضافة الى ذلك، فان هاتف BlackBerry KEYone مزود بنظام أمني يسمى DTEK يراقب هاتفك وخاصة التطبيقات ويتحقق من سلوكياتها، ويقوم بتنبيهك إذا خرج أي تطبيق عن المألوف، مثلا لو حاول تطبيق الوصول الى الرسائل أو يريد أن يرسل موقعك فإن هذا النظام يخبرك على الفور كما أنه يقوم بتقييم السلامة الحالية للهاتف وخاصة حدوث أي خلل في دروع الحماية ويخبرك بها.

وأخيرا، اختارت بلاك بيري نظام تشفير القرص بالكامل وليس التشفير القائم على الملفات. وهذا من أفضل معايير التشفير التي من نوع AES-128 الموجودة حاليا.

iPhone X

من المعروف عن أجهزة أبل كلها العاملة بنظام iOS مغلق المصدر، قوة الحماية والخصوصية متفوقة على معظم الأنظمة الموجودة حاليا. وما يميز أبل عن غيرها هو كثرة التحديثات الأمنية وسرعة صدورها على عكس أنظمة جوجل مفتوحة المصدر وذلك بسبب تعدد الشركات المستخدمة لذلك النظام فكل شركة تضفي مزيدا من التعديلات على النظام بما يوافق هواها وسياساتها، مما يجعل التحديثات المتتالية صعبة نوعا ما، على خلاف أبل ذات النظام المغلق عليها فقط. وكذلك أيضا فإن أحدث نظام لأبل يعمل على غالبية أجهزتها بينما أحدث نظام الاندرويد لا يعمل إلا على 0,5 % فقط من الأجهزة العاملة بنظام الاندرويد.

ميزة أخرى لنظام iOS، هي القدرة على التعامل مع التشفير. كلا من نظام iOS والأندرويد يستخدمان التشفير القائم على الملفات، إلا أن نموذج أبل أكثر دقة بكثير. حيث أن أنظمة أبل تقوم بتشفير كل الملفات وبياناتها بشكل منفصل و باستخدام مفاتيح فريدة. ثم يتم تشفير هذه المفاتيح بواسطة مفتاح آخر مشتق من رمز مرور المستخدِم والأجهزة.

هذه المجموعة الثانية من المفاتيح تحمي الملفات استنادا إلى محتوياتها. بالنسبة إلى الملفات التي تتطلب مستوى أعلى من الأمان، تفتح المفاتيح محتواها فقط بعد تشغيل الجهاز وإلغاء قفله. أما بالنسبة للملفات الأخرى، فلا بد من المصادقة مرة واحدة فقط للوصول إليها.

عدد مرات تعرض نظام iOS لثغرة CVEs أقل بكثير من نظام الاندرويد وينخفض في كل عام. فمنذ العام الماضي زادت ثغرات CVEs في نظام iOS الى 204 بينما في نظام الاندرويد زادت بنسبة 318 في نفس الفترة.

بسبب نظام أبل المغلق فان متجرها يكاد ينعدم فيه وجود برامج خبيثة بخلاف نظام الاندرويد. حيث أن أبل تقوم بمراجعة التطبيقات يدويا من قبل فريق من المتخصصين في شركة أبل.

نقطة رئيسية أخرى في ان السبب الذي جعلنا نختار آي-فون X وليس آي-فون 8 هو بصمة الوجه على الرغم من وجود حالات الاختراق التي رأيناها على الانترنت الا ان بصمة الوجه أكثر أمانا من بصمة الاصبع.

اتخذت أبل خطوات لضمان أن تكون بيانات بصمة الوجه آمنة قدر الامكان. لأنه يتم تشفير خريطة الوجه وتخزينها في مكان آمن معزول داخل الآي-فون X باستثناء البيانات التشخيصية لدعم أبل، فبيانات بصمة الوجه لا تغادر الجهاز ابدا. أما بالنسبة للتطبيقات التي تطلب مصادقة بصمة الوجه فيتم اعلامها من بعيد بواسطة نظام iOS بأن المصادقة ناجحة ولا يمكن بحال من الأحوال وصول التطبيق بنفسه إلى بيانات الوجه.

Galaxy Note 8

تستخدم سامسونج في هذا الهاتف خصائص أمان وحماية مشابهة للمستخدمة في بلاك بيري، تعرف باسم Samsung Knox توفر هذه المنصة الأمنية الحماية على مستوى عميق يجمع بين كل من الأجهزة والبرمجيات. وتهدف منصة Samsung Knox فصل بيئة العمل الخاصة بك عن البيئة الشخصية وتوفر الحماية اللازمة بسبب عزل كل منطقة عن الأخرى وهذا ما يسمى بتكنولوجيا الحاويات في بعض الأحيان.

وعلى غرار بلاك بيري، فإن هاتف سامسونج نوت 8 يحقق الحماية باستخدام العديد من المميزات. ويبدأ كل شيء من الرووت المدمج مع مكونات الجهاز حيث يتم حقن الرووت في المكان المخصص (مفتاح التشفير) خلال عملية التصنيع ولا يمكن الوصول اليه إلا في بيئة آمنة تعرف بمنطقة الثقة. هذا المفتاح فريد من نوعه في نوت 8.

يحتوي نوت 8 على مفتاح Secure Boot أو الاقلاع الآمن. وهو المسؤول عن مراقبة وفحص كل مكون أثناء الإقلاع لضمان عدم التلاعب بأي شيء. وتستخدم هذه المفاتيح لتأمين الاقلاع وهي آلية تهدف إلى منع المستخدمين من تغيير نظام التشغيل للجهاز أو التلاعب به. وتغيير الرووت أو التعديل عليه بالتأكيد يؤثر على سلامة الأمن والخصوصية. ومع ذلك فإن المستخدمين تمكنوا من التلاعب في الرووت والتعديل عليه على عكس بلاك بيري. وهذا ما جعله في منطقة متأخرة عن سابقيه.

تدعم سامسونج عدم الرجوع الى أنظمة سابقة، وهذا يضمن تشغيل نوت 8 بأحدث أنظمة التشغيل.

Pixel 2 Or Pixel 2 XL

نقل بيكسل 2 عملية المصادقة من بيئة آمنة تعتمد على البرامج تعرف باسم TrustZone أو الوضع الآمن الذي يوفره المعالج حتى لو تم اختراق النواة، الى رقاقة فيزيائية منفصلة أو ما يعرف باسم SOC أو System on a chip حيث تحتوي على كافة البيانات اللازمة لإجراء المصادقة على جهاز بيكسل 2 الخاص بك. وهي مقاومة أيضا لكل الهجمات القائمة على البرمجيات أو المعالجات، وتوفر حماية عالية المستوى.

وعلى عكس أغلبية أجهزة الاندرويد فان هاتفي بيكسل يعملان بأحدث اصدار من نظام الاندرويد وقد تعهدت جوجل بتقديم تحديثات دورية لهذه الاجهزة لمدة ثلاث سنوات. تصدر تحديثات شهرية لحماية الهاتف من أي تهديدات محتملة.

تقدم جوجل مكافآت مالية تقدر بمائتي ألف دولار لمن يعثر على تهديد أمني خطير على أنظمتها وهو الأعلى في هذه القائمة وأنشأت برنامج لذلك. البرنامج مفتوح للعامة فيمكنك البحث في قاعدة نظام بيكسل 2 عن أي ثغرة أمنية، وتحصل على المال.

يستمر بلاك بيري Keyone في تصدر القائمة بجدارة. وحُقّ لهذه الشركة الحصول على شهادات متعددة بما في ذلك FIPS 140-2 لنواة التشفير. وكذلك آي-فون X ونظام iOS الذي وقفت أمامه FBI أو مكتب التحقيقات الفيدرالية في الولايات المتحدة عاجزة عن فتح الهاتف الى أن ساعدتها أبل في ذلك.

المصدر:

28 تعليق