Korporacje i rządy nie są jedynymi podmiotami, które są atakowane. Bez względu na to, kim jesteś i gdzie się znajdujesz, mogą być łatwym celem dla hakerów. Fakt ten pogarsza się, ponieważ wiele osób nie traktuje wystarczająco poważnie swojego bezpieczeństwa w Internecie. Oto kilka sposobów na osłabienie obrony online i sposoby zapobiegania im.

Nie zmieniaj domyślnych haseł

To oczywista rzecz, wszyscy znają domyślne numery haseł dla prawie wszystkich urządzeń wokół nas, a jeśli ich nie zmienisz, sprawisz, że zadanie hakerów i innych osób będzie łatwe i niedrogie, po prostu pytając Google, a następnie manipulując przy możliwości, jak chcą. Najprostszym przykładem jest to, że większość z nas zostawia hasło dla routerów, a hasło jest takie samo, jak hasło administratora i hasło.

Dobre hasło nie jest obsługiwane

Twoje hasło to pierwsza linia obrony przed każdym, kto próbuje uzyskać dostęp do Twoich kont i urządzeń w trybie online. Jednak pomimo wszystkich dostępnych porad na ten temat, wiele osób nadal polega na słabych lub łatwych do odgadnięcia hasłach. Najlepiej jest użyć menedżera haseł. Przekonasz się, że wiele osób używa wzorca „prawda” lub „Z” lub „N” lub innych łatwych wzorców. Lepiej jest użyć nieco skomplikowanego wzoru i hasła składającego się z symboli, cyfr, wielkich i małych liter i odpuścić to lenistwo.

Opublikuj prywatne dane

Możesz publikować niektóre treści w Internecie, na przykład zdjęcia, które zawierają lokalizacje geograficzne miejsc, w których robisz prywatne zdjęcia. Istnieje wiele sposobów wykorzystania informacji, które umieszczasz w Internecie, przeciwko tobie.

Upewnij się, że nie ujawniasz niczego wrażliwego. A jeśli opublikujesz coś osobistego, pamiętaj, że phishing może wykorzystać te informacje przeciwko Tobie w legalny sposób.

Nie włączaj uwierzytelniania dwuskładnikowego

Jednym z głównych powodów korzystania z uwierzytelniania dwuskładnikowego jest to, że jest to bardzo bezpieczna metoda chroniąca przed jakimkolwiek naruszeniem jakichkolwiek witryn lub usług, z których korzystasz. Oprócz silnego hasła możesz użyć w ten sposób innej linii obrony immunologicznej, a to wymaga od Ciebie niewielkiego wysiłku, takiego jak użycie innego urządzenia lub otwarcie wiadomości e-mail lub SMS.

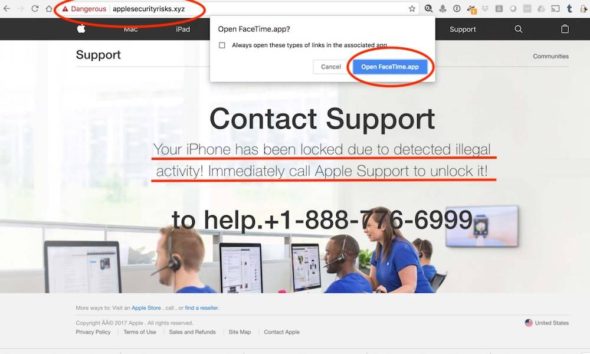

Nie bądź ostrożny podczas klikania linków

Jednym z najłatwiejszych sposobów wprowadzenia złośliwego oprogramowania na komputer przenośny przez hakera jest po prostu oszukanie Cię i nakłonienie Cię do samodzielnego zainstalowania tych programów w imieniu tego hakera. Z tego powodu należy bardzo uważać na odwiedzane witryny, klikane łącza i pobierane aplikacje.

Najlepiej byłoby po prostu odwiedzić zaufane i bezpieczne witryny internetowe, takie jak „IPhone Islam 😊 ”Unikaj klikania niczego podejrzanego w wiadomościach e-mail lub postach w mediach społecznościowych. Jeśli chodzi o aplikacje, pobieraj je z oficjalnego sklepu z aplikacjami, gdy tylko jest to możliwe. Jeśli nie, przeprowadź badania deweloperów i recenzje aplikacji, a następnie pobierz aplikację z zaufanego źródła, takiego jak „Powrót sierpnia".

Nieuwzględnienie bezpieczeństwa fizycznego

Istnieją urządzenia, które są podłączone na przykład do portu USB komputera lub pamięci flash w telefonie, które mogą wyodrębnić informacje lub pobrać złośliwe oprogramowanie w ciągu zaledwie kilku sekund. Fizyczne bezpieczeństwo twojego urządzenia jest często pomijane, ale można powiedzieć, że jest tak samo ważne jak bezpieczeństwo cyfrowe.

Nigdy nie zostawiaj laptopa lub telefonu bez nadzoru w miejscach publicznych. I upewnij się, że wszystkie Twoje urządzenia mają hasło lub kod dostępu, aby je chronić. I zdaj sobie sprawę, że wystarczy kilka sekund fizycznego dostępu, aby napastnik mógł wyrządzić pewne szkody.

Brak aktualizacji oprogramowania

Zalecamy, aby zawsze aktualizować oprogramowanie do najnowszej wersji. Dzieje się tak nie tylko z powodu nowych funkcji i poprawek błędów. Dzieje się tak również dlatego, że większość aktualizacji zawiera przynajmniej kilka ważnych poprawek bezpieczeństwa.

Te poprawki bezpieczeństwa zawsze korygują luki, które mogą być łatwo wykorzystane przez hakerów. Jeśli nie aktualizujesz swojego urządzenia regularnie, po prostu dajesz napastnikowi większe szanse na zaatakowanie Twojego urządzenia i pomyślne wykorzystanie go.

Brak fizycznego uwierzytelniania 2FA

W zależności od okoliczności i potrzeb w zakresie bezpieczeństwa możesz kupić klucze bezpieczeństwa, takie jak YubiKey. Takie narzędzia, które wyglądają jak pendrive mini USB, z tą różnicą, że są zasadniczo formą 2FA. Zamiast wiadomości tekstowej SMS możesz podłączyć jeden z tych kluczy do swojego urządzenia, aby uzyskać dostęp do swojego konta.

Źródło:

14 recenzji