Cada profissão ou habilidade pode ser explorada para o bem ou para o mal. A mesma coisa com os hackers, e antes que você pense que um hacker é uma pessoa má, quero lembrá-lo de que há uma diferença entre um hacker e um hacker Como já falamos antes E que o cracker é aquele que rouba programas, sites e assim por diante, mas o hacker é um profissional em descobrir lacunas em sistemas de computador. Originalmente, essa profissão é usada para proteger sistemas contra crackers. Por exemplo, se você possui uma empresa e deseja ter certeza de que seu sistema está protegendo seus dados contra hackers, use um hacker para revelar as vulnerabilidades do sistema para você e, em seguida, resolva-as. E muitas grandes empresas, como Google e Facebook, oferecem grandes somas aos hackers se eles descobrirem falhas em seus sistemas e informá-los sobre elas.

Agora que sabemos que o hacker é apenas um desenvolvedor profissional que usa sua habilidade para o benefício de outros, como esse conhecimento pode ser usado para o mal? Bem, deixe-me dizer a você o outro lado ruim que alguns hackers profissionais podem assumir, o que pode gerar dezenas de milhares de dólares por mês para eles, e o retorno é "vender brechas de segurança para agências de inteligência".

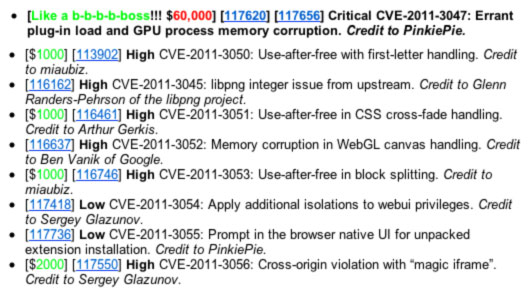

A notícia pode ser chocante para alguns, mas esta é a verdade, que apresentei em detalhes Site da Forbes O famoso. Recentemente, espalhou-se a notícia de que o Google pagou US $ 60 a dois programadores que conseguiram encontrar sérias falhas de segurança no navegador Google Chrome, e o Google fornece continuamente atualizações para seu famoso navegador e publica uma lista das quantias pagas às pessoas que conseguiram para encontrar falhas de segurança no navegador. Esses valores são pagos como uma recompensa para ajudá-los a encontrar essas brechas e, em seguida, fechá-las, mas os valores normais para ver são 1000-2000 dólares, mas os valores chegam a 60 mil dólares para duas pessoas, ou 120 dólares para duas lacunas, isso mostra a gravidade dessas lacunas e você pode abrir a página de versões do Google Chrome e ver as recompensas pagas para desenvolvedores Através deste link.

Receber uma recompensa por encontrar uma brecha é normal e bem-vindo, por maior que seja o valor, mas não para por aí. Chaouki Bekrar, dono de uma empresa que trabalha na área de pesquisa de segurança, menciona que sua empresa não informa Google sobre os métodos usados para encontrar brechas de segurança, nem mesmo pela quantia de 60 mil dólares. Ele acrescentou: “Não vamos compartilhar esses segredos com o Google, nem mesmo a quantia de um milhão de dólares, e não vamos dizer a eles sobre maneiras de ajudá-los a fechar brechas de segurança. Queremos manter esse assunto apenas para nossos clientes. ”Isso significa que eles informarão outras pessoas sobre as brechas de segurança e as formas de evitá-las, mas não dirão ao próprio Google. Isso significa que esses clientes não querem que o Google feche essas lacunas, caso contrário, eles permitiriam que a vulnerabilidade as alcançasse. Você sabe quem são esses agentes? “Eles são as agências de segurança do governo.”

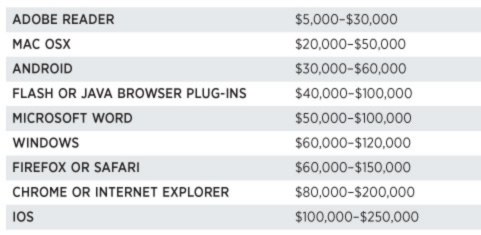

De acordo com o relatório, os hackers podem ganhar uma média de 2000 a 3000 dólares com a vulnerabilidade de segurança que descobrem em um sistema operacional, site de uma empresa ou mesmo um programa famoso, informando o proprietário do programa sobre a existência dessa vulnerabilidade e obtendo o recompensa tradicional. Mas ele pode ganhar 10 vezes e talvez 100 vezes essa quantia da polícia, serviços de segurança ou mesmo espiões e inimigos do dono deste projeto em troca de forçá-los a esta brecha e mantê-la em segredo do dono do programa em para não fechá-lo. Uma das organizações especializadas nesse campo, chamada Vupen, disse que seus clientes pagam US $ 100 anualmente para assinar um serviço confidencial de conhecimento de vulnerabilidade. Ou seja, a empresa busca lacunas e faz pacotes "como pacotes de telefone" e várias partes participam deles com grandes somas para obter as brechas secretamente e sem anunciá-las, e eles não pedem de Vupen Corporation Você diz a eles como obter as vulnerabilidades, nem mesmo quem os comprou, e tudo o que eles querem é obter a vulnerabilidade e não publicá-la. Quanto aos programas que encontram falhas de segurança e os vendem aos seus clientes, mencionaram, por exemplo, Microsoft Word, Adobe Reader, Google Android e, finalmente, o famoso sistema Apple iOS, e este último é o mais caro em preço porque é é o mais prevalente e o mais difícil de penetrar. Aqui está uma lista de preços de vulnerabilidade, de acordo com cada sistema operacional e aplicativo.

Claro, existem muitos fatores que controlam o preço, incluindo a propagação do sistema operacional, isso significa que o grupo-alvo para a vulnerabilidade é uma grande categoria, e também a novidade do sistema, por isso a penetração de um custo de sistema moderno mais porque as vulnerabilidades ainda são novas e a empresa que as vende não vai imaginar que quebra tão rapidamente, e vemos na lista que o preço de uma vulnerabilidade do sistema Operando o Mac (na qual estou trabalhando agora) vale 20-50 mil dólares em comparação com 60-120 para o sistema operacional Windows, o que parece ilógico para alguns porque todos pensam que o sistema Mac é o mais seguro, então suas vulnerabilidades serão as mais caras, mas há outro fator que é se você souber Para uma forte vulnerabilidade do Windows, você tem como alvo mais de um bilhão de dispositivos em todo o mundo, e esse número é duas vezes maior do que os usuários de Mac. Mas, apesar dessas grandes somas que eles recebem em troca das vulnerabilidades, a Vupen não vende as vulnerabilidades exclusivamente a um comprador, mas sim a mais de um comprador, e nenhum deles saberá que existem aqueles que compraram a mesma vulnerabilidade gosta dele e pode vendê-lo para mais de uma agência governamental e depende de que cada comprador não conte a ninguém que conhece essa brecha.

A equipe Vupen na popular Pwn2Own Hacker Conference

Mas existem alguns hackers que preferem identificar os compradores das suas próprias vulnerabilidades e ser instituições ou alianças importantes como a OTAN e os seus membros e não vendem as vulnerabilidades a nenhum país fora da OTAN e disseram que examinam os pedidos de compra e procuram evitar que as informações e brechas que obtêm cheguem a regimes não democráticos, porque os regimes ditatoriais usarão brechas contra seu próprio povo, enquanto os regimes democráticos as usarão para proteger seu povo de terroristas e outros. Mas o problema, segundo eles, é que não garantem que a brecha fique nas mãos do comprador só porque se você vende uma arma para alguém, não garante que essa pessoa não venderá a arma para um terceiro partido ou que este comprador bom e confiável é apenas um intermediário como aconteceu segundo eles disseram que venderam uma vulnerabilidade de segurança a alguém. Os países árabes ficaram surpresos então que ela está sendo usada para monitorar ativistas políticos do regime sírio. O relatório diz que a Vupen não pergunta ao usuário o que ele fará com essa vulnerabilidade ou, mais precisamente, ele não se preocupa em saber porque tudo o que importa para ele é obter o valor acordado apenas em sua conta, mas se a vulnerabilidade é melhorado ou mal utilizado, isso não é importante para ele.

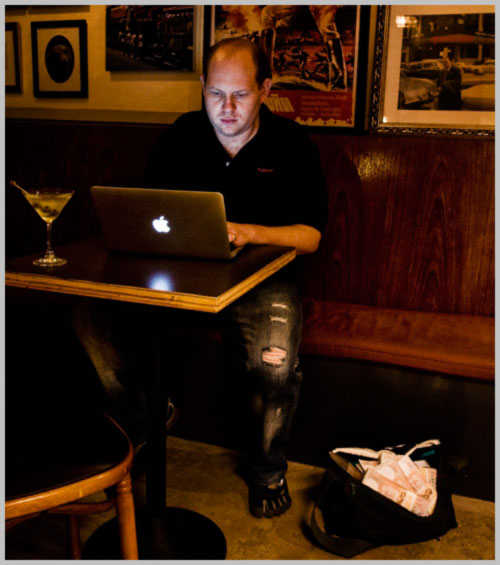

A questão que se coloca é como essas lacunas são vendidas? Você pode ser um profissional na área de computadores e descobrir uma vulnerabilidade, mas não é um profissional de marketing e estimativa de preço, nem mesmo pode lidar com os serviços de segurança, como inteligência e outros para vender as vulnerabilidades a eles. Você é apenas um programador profissional e não sabe nada além de programação. Aí vem o papel dos mediadores, incluindo o de Grugq, que é um nome cinético, claro. Ele mora na capital tailandesa, Bangkok, e trabalha como mediador.% Destes negócios são comissão. Você não acha que esse percentual é pequeno, segundo ele, no ano passado ele arrecadou mais de um milhão de dólares com negócios, e isso faz você imaginar o tamanho dos negócios que ele faz? E sua fama se espalhou pelo mundo, o que o faz agora não lidar com simples brechas e não aceita um negócio se o preço-alvo da brecha não consistir em pelo menos 15 números, e foi mencionado que em dezembro passado ele vendeu um brecha para uma agência governamental ao preço de um quarto de milhão de dólares. E se você acha que esse trabalho é secreto e essa pessoa não sabe a verdade dele, então isso não é verdade, pois ele trabalha em público, e esta é a foto dele em um restaurante em que ele trabalha.

Quando questionado sobre quais são as brechas mais lucrativas para ele e as mais caras, ele respondeu: "É claro que o iOS, mesmo depois da disseminação do Android, mas o Android é fácil de penetrar, já que o iOS exige quebrar as barreiras de segurança da Apple e seu sistema complexo, por isso é o mais difícil e o mais caro. " Jailbreakme Que era apenas uma página da web que fez uma retirada, então o jailbreak aconteceu com ele de que existem organizações dispostas a pagar mais de um quarto de milhão de dólares em troca de se tornarem exclusivas para elas, pois isso lhes permitirá penetrar facilmente em qualquer dispositivo através o navegador Safari. Quanto ao seu cliente mais importante, disse que é o governo dos Estados Unidos, que, segundo o comunicado, é o maior comprador das brechas e quem paga mais, e dele obtém 80% do seu rendimento. Existem também outras agências governamentais, incluindo a China, onde há um grande número de desenvolvedores trabalhando para encontrar as vulnerabilidades e vendê-las apenas para o governo chinês. No entanto, a situação é diferente no Oriente Médio, onde o mercado é considerado fraco por muitos motivos, incluindo a falta generalizada de dependência generalizada de tecnologia por governos e pessoas em todas as direções de suas vidas.

E às vezes os hackers procuram publicar vídeos para identificá-los e também ser propaganda e provar poder. Em maio de 2011, a Vupen publicou um vídeo de um hack de dispositivo com exploits no Chrome, mas não deu nenhuma informação ao Google sobre esta vulnerabilidade e se recusou para dizer como fechá-lo. E o Google anunciou que usou uma vulnerabilidade no flash do navegador para penetrá-lo, não o navegador em si, e lançou uma atualização para fechar essa lacuna, mas a Vupen respondeu ao Google dizendo que engana os usuários e que a vulnerabilidade ainda existe e eles também se recusaram a ajudá-lo, o que levou os funcionários do Google a descrever os hackers como oportunistas e imorais e deixar milhões de usuários. Eles correm risco apenas para provar sua força.

Conclusão

- Alguns hackers encontram vulnerabilidades e as vendem para empresas oficiais para fechá-las e obter recompensas. Isso é bom e benéfico para o usuário e as empresas.

- Alguns hackers vendem essas vulnerabilidades a terceiros que não desejam que essas vulnerabilidades sejam fechadas para que possam usá-las para espionagem. Isso é ruim e machuca a todos.

- Os hackers não garantem como um comprador usará essa vulnerabilidade.

- Existem algumas pessoas que trabalham como intermediários e recebem grandes somas por isso.

- As vulnerabilidades mais lucrativas são as vulnerabilidades do iOS porque são as mais difíceis.

- O hacker pode descobrir vulnerabilidades de sistema como o iOS e não usá-las no jailbreak, mas vendê-las para agências governamentais para penetrar nos dispositivos dos usuários e não anunciá-los para que a Apple não os feche.

192 resenhas