La sécurité du matériel et la confidentialité des informations sont devenues de grandes entreprises, les entreprises tentent de vendre la sécurité et les pirates tentent de trouver des failles, la course à l'amélioration de la sécurité est-elle devenue ennuyeuse pour l'utilisateur?

Protection: antivirus

La manière primitive pour cela que tout le monde a suivie était de développer et de télécharger des antivirus, bien sûr, nous entendons tout ce qui relève du sens des antiviraux, tels que les pare-feu et autres, mais des antiviraux.

Tracas

Les antivirus n'étaient pas la meilleure solution pour l'utilisateur moyen. Vous devez payer régulièrement des sommes d'argent à ces entreprises pour vous assurer qu'elles mettent à jour leur système en permanence et résistent parfois au ralentissement du système et à d'autres problèmes causés par l'antivirus, et même après cela, vous n'êtes pas en sécurité.

Protection: arrêtez le système

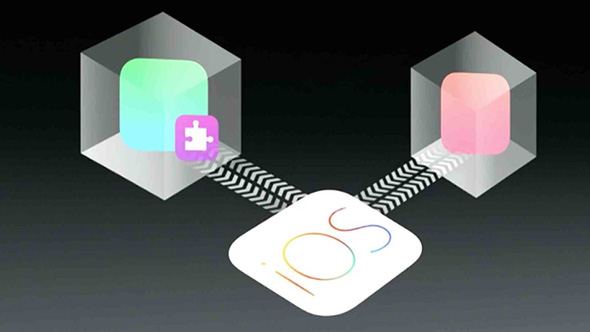

Avec le premier iPhone puis avec le lancement du magasin de logiciels, Apple a créé un système dans lequel il contrôle presque complètement son contenu, et cela n'a pas plu à beaucoup, mais Apple n'a pas reculé et a développé sa stratégie, qui comprend le développement de la sécurité. du système lui-même en continu et en le fermant pour que personne ne puisse le modifier car il est venu avec l'idée de "sandboxing", ce qui signifie que chaque application est piégée dans ce qui ressemble à sa propre boîte, de sorte qu'elle ne peut accéder à aucune autre application sans l'autorisation et la justification de l'utilisateur pour obtenir cette autorisation (Consultez cet article pour en savoir plus), Même quand Apple a voulu permettre aux développeurs de faire plus, il a lancé ce qu'il appelle des «add-ons», qui agissent comme un médiateur entre les programmes et le système tout en piégeant les programmes dans leur propre boîte.

Tracas

Avec cette stratégie, Apple a pu atteindre le plus haut degré de sécurité du marché dans ses appareils, car la plus grande percée pour son système était le jailbreak, qui était le choix de l'utilisateur et restait difficile jour après jour jusqu'à ce qu'il soit menacé d'extinction aujourd'hui. , comme pour les grandes percées de «RansomWare» qui ont frappé une foule, peu d'appareils dans le monde n'ont jamais touché un appareil Apple. Le système fermé applique la sagesse de «mieux vaut prévenir que guérir», mais cela empêche l'utilisateur de profiter de nombreuses fonctionnalités qui sont devenues essentielles dans notre monde numérique et restreignent leur liberté, et malgré le fait que les systèmes fermés comme iOS ont évolué pour donner une plus grande liberté Pour l'utilisateur et le développeur, tout en maintenant la sécurité, cependant, non fermé certains utilisateurs préfèrent encore des systèmes tels qu'Android, et le choix est soit la gêne, soit la liberté.

Protection: vérification en deux étapes

Le problème maintenant n'est pas seulement le système, et le pirate n'a pas toujours à pénétrer dans l'appareil pour se rendre chez lui. Il suffit d'accéder au compte cloud d'une personne pour obtenir une grande partie de ses documents car la communauté technique s'oriente désormais vers la sauvegarde de fichiers dans le cloud car cela offre un espace et une facilité d'utilisation infinis, alors la guerre du cloud a commencé.

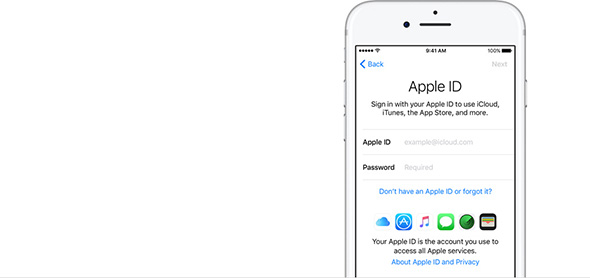

Bien sûr, la sécurité des comptes personnels a traversé de nombreuses courbes et évolutions pour augmenter la sécurité, de l'augmentation des exigences de mot de passe aux images de vérification et se terminant par des questions personnelles pour accéder au compte, mais la plus grande étape qui a été franchie jusqu'à présent est d'entrer dans le compte via une vérification en deux étapes ou une «authentification à deux facteurs», ce qui devrait empêcher toute autre personne d'accéder au compte même si elle possède le mot de passe, puis un code de vérification et un message sont envoyés à un autre appareil que vous spécifiez. Par exemple, mon appareil de confiance est mon iPad, et lorsque je souhaite accéder à mon compte sur un nouvel iPhone, le code est envoyé à cet appareil avec un message de confirmation et j'accepte d'entrer à partir de là.

Tracas

Eh bien là, je vous avoue que je n'utilise pas le système de vérification en deux étapes car bien que la sécurité m'attire fortement vers les appareils et services Apple, ce n'est pas le facteur qui a fait de moi un utilisateur fidèle d'Apple au début. Avec la puissance et la sécurité vient le facteur le plus important, qui est la simplicité de conception et d'utilisation. Jusqu'à ce que la vérification en deux étapes vienne et devienne la première chose proposée par Apple et que je ne l'utilise pas, car je ne veux pas aller sur un autre appareil pour me connecter à mon compte. Je veux entrer facilement et je ne peux pas garantir que j'aurai un autre appareil tout le temps.

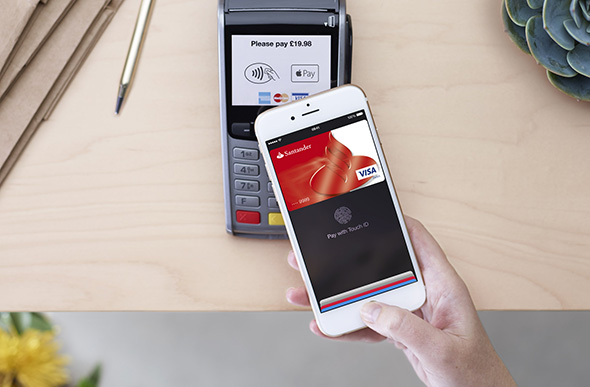

La sécurité devrait être facile, et c'est le principe d'Apple depuis le début, donc la philosophie de l'entreprise était que vous ne fournissiez pas d'avantages à l'utilisateur, mais montrez plutôt à quel point ils sont merveilleux et utiles, et vous le tentez de les utiliser facilement. N'est-ce pas ce qu'Apple a fait lorsque Tim Cook est apparu sur scène et a fait une très courte projection vidéo. Paiement rapide et facile avec "Apple Pay" et Touch ID?

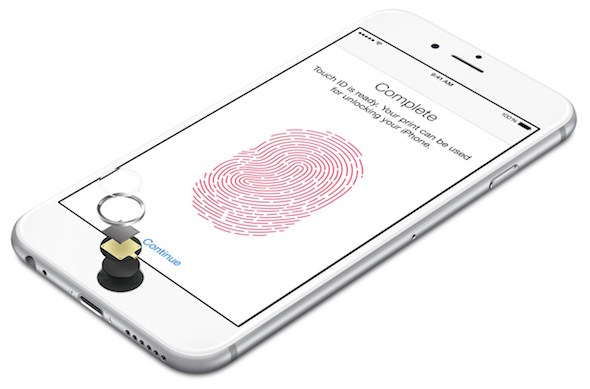

Protection: Touch ID

C'était l'une des meilleures tentatives d'Apple pour faciliter la sécurité de ses appareils, car vous pouvez non seulement accéder rapidement à votre appareil, mais vous pouvez également acheter des applications et payer de l'argent en utilisant votre empreinte digitale, qui est stockée dans votre appareil et Apple n'a pas y accéder. Merveilleux n'est-ce pas?

Tracas

La protection Touch ID n'a fait que réduire le problème de base, qui est la difficulté de la sécurité, mais il y a toujours une forte dépendance aux mots de passe, et aussi ceux qui n'ont pas votre empreinte digitale mais ont un mot de passe peuvent facilement accéder à votre appareil et donc aussi Apple a augmenté le nombre de caractères pour le mot de passe "court" à six Au lieu de quatre, pour étendre les possibilités et augmenter la sécurité de ses appareils, même le gouvernement américain n'a pas pu accéder à son contenu dans ce cas célèbre, mais l'identité tactile et les mots de passe complexes l'ont fait ne protège pas mon compte, qui nécessite toujours un système de vérification en deux étapes.

Avez-vous vu ce que je veux dire?

Les entreprises - Apple dans notre cas - créent des systèmes pour améliorer la sécurité, de sorte que les pirates informatiques viennent le casser, alors les entreprises proposent un meilleur système, mais il est plus difficile à utiliser, puis essaient d'ajouter des fonctionnalités pour faciliter la sécurité, mais cela ne suffit pas. Pour ceux qui veulent que la sécurité adhère à la méthode la plus difficile (authentification à deux facteurs), je ne sais pas quoi de vous, mais ma tête a vraiment commencé à me faire mal ... La sécurité est devenue une obsession qui hante les entreprises et les utilisateurs (et c'est leur droit) dans la mesure où cela est devenu un problème pour beaucoup d'entre nous qui veulent de la sécurité et de bonnes fonctionnalités et que nous voulons maintenir la facilité et la qualité d'utilisation en même temps, les entreprises atteindront donc jamais cela solution?

Les hackers sont ceux qui le rendent ennuyeux

La sécurité m'a perdu un nouvel iPhone 7 et la raison en est que les numéros secrets ont été oubliés et que la société a refusé d'ouvrir le téléphone. Toutes les tentatives ont échoué avec la société.

La paix soit avec vous. Je recherche le meilleur casier d'application et le meilleur casier d'application pour iPhone 4G. Il n'est pas disponible dans l'App Store pour le programme principal propre ou le verrouillage d'application. Alors pouvez-vous me conseiller sur un bon programme pour l'appareil susmentionné ?

Merci de répondre

L'article est beau sur un sujet important, même si Apple peut pirater n'importe quel compte et l'envoyer à quiconque le demande en cas de nécessité à quelqu'un d'autre que son propriétaire, ces sociétés sont soumises à la réglementation du pays auquel elles appartiennent quoi qu'il arrive, mais l'article vous donne une bonne idée de l'importance du code de protection, merci le professeur Karim, qui nous a fait l'honneur de votre bel article.

«La sécurité est devenue une obsession qui hante les entreprises et les utilisateurs (et c'est leur droit) au point qu'elle est devenue ennuyeuse pour beaucoup d'entre nous qui veulent la sécurité et de bonnes fonctionnalités et nous voulons maintenir la facilité et la qualité d'utilisation au Les entreprises parviendront-elles un jour à cette solution? En ce qui concerne cette citation, je tiens à dire que tous les utilisateurs et entreprises ne trouvent pas la sécurité comme une obsession. Nous sommes des utilisateurs de produits Apple, en particulier l'iPhone, qui sont obsédés par la sécurité, et vous trouvez de temps en temps qu'il n'arrête pas de parler sur la sécurité comme s'il portait les fichiers nucléaires de l'Iran sur son téléphone, comme pour le reste des entreprises et les utilisateurs d'Android, je ne trouve pas qu'ils se soucient jamais de la question de la sécurité

Dans la mesure où il y a des failles que Google ne corrigera pas sauf dans la nouvelle version d'Android Oreo .. Apple vous ferme la porte et vous a un goût amer, mais en retour, vous êtes en sécurité, et Android vous laisse libre et libre de courir et d'avoir amusant, mais vous êtes responsable de votre propre sécurité. J'ai donc choisi les deux. Chacun répond à mes propres besoins, mais je me sens en sécurité des deux côtés

La sécurité est l'un des facteurs les plus importants qui m'ont incité à utiliser les appareils Apple (iPhone et iPad). Et la vérification en deux étapes s'est avérée être une très excellente étape.

À mon avis, la méthode de vérification avec deux facteurs est très simple et belle 👍🏻

J'ai utilisé l'étape de vérification deux fois il y a longtemps lorsque je l'ai annoncé

Eh bien, que feriez-vous si cela arrivait à iOS XNUMX

Il activera automatiquement la vérification en XNUMX étapes avec vous

La sécurité est très importante, bien sûr, et c'est l'un des avantages d'Apple, qui est la société la plus forte en la matière, et je ne vois pas que la sécurité en deux étapes soit un problème et puisse être activée dans un seul appareil et avec le même numéro d'appareil, pas deux appareils comme je l'ai mentionné, pour tout en échange de je paie beaucoup d'argent pour acheter le meilleur téléphone du monde Et je prends deux mesures pour obtenir la sécurité, même si ce n'est pas complet, mais c'est est le meilleur maintenant parmi les concurrents, tout comme il y a le paradis, il y a le feu, et chaque être humain est libre de le choisir ...

Merci iPhone Islam, et merci à l'auteur de l'article, Frère Karim Muhammad

Vos articles sont toujours fatigués et l'effort y est évident 👍🏻

J'ai posé une question à la fin de l'article sur l'opinion du lecteur sur la sécurité ...

La première chose que j'ai acheté l'iPad de mon père, il s'est connecté à l'App Store privé, Vinny via son compte, car son compte a 1000 $, et le solde est facturé par mes parents pour moi, et la raison du compte de mes parents est qu'il y a un long problème entre moi avec le magasin où j'ai acheté l'iPad, qui est devenu que mon père a oublié les réponses de sécurité Personne ne le sait sauf son propriétaire, et la dernière fois qu'il a utilisé les questions de sécurité, c'était plus de 3 ans et un augmenter, et à partir du moment où il a utilisé ce compte et ne l'a pas facturé avec un solde

Le problème est que pour bénéficier de 1000 XNUMX $, je dois répondre aux questions de sécurité, et nous ne pouvons pas y répondre. Le deuxième problème est que lorsque mes parents ont créé le compte, il a répondu aux questions dans des lettres en désordre car à ce moment-là ils n'avaient aucune importance comme maintenant, (comme une question dans quelle ville ils ont rencontré les parents, mes parents ont répondu: ")

Le plus gros problème est que j'ai vérifié le support d'Apple, ils m'ont dit, impossible, impossible, impossible. Nous pouvons récupérer les réponses de sécurité, pourquoi d'accord, ils ont dit que c'était le système de sécurité d'Apple et que personne ne pouvait jamais accéder à vos codes. L'employé a déclaré que personne chez Apple n'est autorisé à penser qu'il récupère un code, sans même savoir que la réponse est un code secret.

C'est vrai que j'étais ennuyé parce que les 1000 $ volaient dans le vent, mais cela a vraiment augmenté mon admiration pour la sécurité d'Apple, malgré leur harcèlement et le silence que l'utilisateur a vécu, mais au final pour son bénéfice 👍🏻 et c'est de ma part point de vue

Ok, j'avais un iPhone et un iPad .. l'iPad était en ruine, et après ça, l'iPhone était cassé et il est devenu une ferraille .. et quand j'ai acheté un nouvel iPhone, je suis arrivé à l'iCloud en disant, nous devons envoyer le code de vérification sur le numéro de téléphone que vous avez mis dans la protection sur le compte .. Le problème est complet que le numéro est annulé depuis quelque temps .. Quelle est la solution, l'administration de l'iPhone, l'Islam. Quant à l'e-mail, c'est correct et officiellement authentifié, il n'y a pas de problème, sauf avec le numéro. Veuillez le résoudre, car mon compte est très important et je ne peux pas l'utiliser.

Lors de la demande du message, appuyez sur le bouton indiquant que vous ne pouvez pas accéder au numéro, puis entrez et suivez les étapes pour restaurer le compte.

Vous donne du bien-être le problème est résolu 👍🏻

Magnifique article

Question de validation à deux facteurs

Il ne peut être activé que pour toute personne possédant un appareil

Il peut être activé à condition que le code soit envoyé à un e-mail.

Il est également possible de s'authentifier avec un SMS

Un article digne d'Yvonne Islam ... comme si je lisais la traduction d'un article de l'éditorial de grands magazines ou sites technologiques occidentaux

Nous ne ferons jamais sans toi ni la pomme

Merci, frère Karim Abu Hatem Al-Ward

J'aime beaucoup l'iPhone ... parce que je sens que je peux le contrôler, car pour moi c'est comme un garçon obéissant qui ne viole pas les demandes ... et il vous apprécie avec son plaisir et sa beauté et vous n'êtes jamais dégoûté par cela ...

Contrairement à Android, qui vous fait plaisir au détriment de vos nerfs ... Je ne me souviens jamais avoir possédé un appareil Android mais en avoir fait un formaté pour celui-ci .. Trop de problèmes

IPhone Islam, vous avez prouvé que vous êtes le meilleur dans ce domaine dans le monde arabe, avec de la chance, l'équipe iPhone Islam