Für viele ist es kein Geheimnis, dass Apple eines der Unternehmen ist, das die Datenschutzrichtlinien strikt anwendet und Benutzerdaten vor dem Eindringen schützt. Dies wurde in ihren Betriebssystemen und Geräten deutlich, aber es ist übertrieben zu sagen, dass Apple-Geräte dies nicht können gehackt werden, und um die Angelegenheit zu klären, sind Apple-Geräte nichts anderes als hackbar - Dies liegt daran, dass es kein undurchdringliches Gerät gibt, aber der Gesundheit am nächsten kommt, dass die Sicherheitsfunktionen im Apple-System und die Methodik des Unternehmens hat bei der Erstellung seiner Programme einige der sichersten Geräte der Welt geschaffen, und in diesem Artikel erfahren Sie mehr über sieben der wichtigsten Gründe, warum Experten für Informationssicherheit Apple-Geräte und -Programme als die sichersten Geräte einstufen und die Geräte schützen Privatsphäre seiner Benutzer.

Apples ummauerter Garten

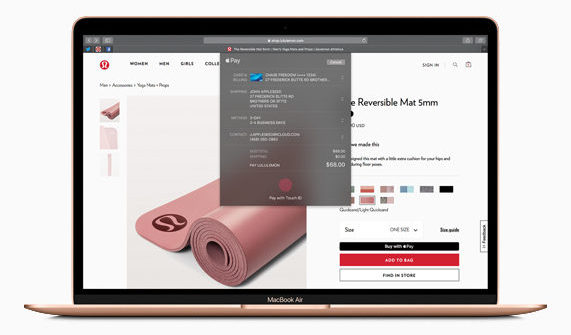

Der Apple Walled Operating System Garden ist der aussagekräftigste Ausdruck dafür, dass das Erfordernis der Sicherheit und des Schutzes der Privatsphäre von Personen nicht nur eine Idee ist, die dem System hinzugefügt wurde, sondern vielmehr in das Apple-Betriebssystem integriert ist. Der Apple Walled Garden ist Teil des Sicherheitssystems von Apple, das sicherstellt, dass bestimmte Anwendungen nur nach Bestätigung der Identität des Benutzers auf dem Gerät ausgeführt werden dürfen, selbst wenn er das Gerät betreten und das externe Schloss für ihn öffnen kann Dies ist auf der Ebene des Geräts und auf der Ebene der Anwendungen möglich. Apple Erlaubt keinem Programm oder jeder Anwendung, auf ihren Geräten ausgeführt zu werden, es sei denn, es wurde einerseits von ihm autorisiert, dass es sicher ist, und das Ergebnis ist a sicherer Anwendungsspeicher "um einen großen Prozentsatz" im Vergleich zu anderen Speichern.

Betriebssystem-Updates

Wenn es ein Problem oder einen Fehler im Apple-Betriebssystem gibt, wird dieser Fehler normalerweise so schnell wie möglich und schnell behoben. Dieser Schritt ist im Vergleich zum Android-System eine großartige Funktion, die beim Versuch, ein zu starten, sehr verzögert und verlangsamt wird Update für einige Fehler in der vorherigen Version. Was es für Apple schnell macht, ist die Integration seiner Hardware und seines Betriebssystems. Diese Updates sind eine gute Sache für iPhone-Benutzer.

Sicherheitsfunktionen für Apple OS

Es war weit verbreitet, dass Macs nicht mit Computerviren infiziert werden. Dies ist nicht unbedingt der Fall, da wir feststellen, dass Macintosh-Systeme bedroht sind, diese jedoch viel geringer sind als die im Windows-System, auch Mac-Computer viel zum Schutz ihrer Benutzer durch SIP- und Gatekeeper-Technologie (System Integrity Protection), mit der sichergestellt werden soll, dass nur vertrauenswürdige Software und andere integrierte Sicherheitssysteme funktionieren; Macs mit dem T2-Chip können das Mac-Laufwerk noch weiter verschlüsseln und sichern.

Verschlüsselung ist überall

Die meisten Apple-Geräte und -Systeme verfügen auf die eine oder andere Weise über Verschlüsselung. Wenn Sie FileVault 2 auf Ihrem Mac haben, werden Ihr System und das gesamte Gerät automatisch verschlüsselt und mit Ihrem Passcode, Fingerabdruck oder Gesichtsdaten gesichert.

Wenn die Daten an die Server von Apple gesendet werden, werden sie auch durchgehend verschlüsselt. Dies gilt auch für Ihre Standortdaten in Karten oder Textinhalten, die Sie in Nachrichten senden. Sie können sicher sein, dass Apple alles daran setzt, Ihre Daten vor neugierigen Blicken zu schützen. (Dies schließt Apple selbst ein, da es nicht einmal die Schlüssel zum Entsperren Ihrer Daten hat.)

App-Berechtigungen

App-Berechtigungen sind eine zusätzliche Funktion im Apple-System. Diese Funktion sendet Warnungen an den Benutzer, wenn eine Anwendung versucht, eine Aktivität auf dem Gerät zu ändern oder auszuführen, was den Benutzer möglicherweise etwas nervig findet, dies ist jedoch in seinem Interesse.

Da das Vorhandensein solcher Berechtigungen es Malware erschwert, Ihr Gerät durch Kontaktaufnahme zu beschädigen, enthält jedes Apple-Produkt integrierte Anwendungsberechtigungen. Mit dieser Funktion können Benutzer Daten und Systemfunktionen steuern, die von diesen verwendet werden können Anwendungen.

Aktivierungssperre suchen

Physische Sicherheit ist nicht weniger wichtig als digitale Sicherheit. Apple hat erkannt, dass seine Geräte mehr als eine Art physischer Sicherheit benötigen, dh die Sicherheit des Geräts, wenn es in die Hände von Personen fällt, die es nicht verwenden, und hier sind wir Sehen Sie sich die effektiven Tools von Apple an, mit denen der Benutzer auch anhand von Fingerabdruck oder Gesicht identifiziert werden kann. Wenn Apple-Geräte über einen speziellen Sicherheitschip verfügen, ist es selbst Apple selbst schwer, auf der Ebene von Anwendungen und Programmen in seine Geräte einzudringen.

Der T2-Chip verschlüsselt Daten, wenn sie von einem Ende zum anderen übertragen werden. Zusätzlich zur "Aktivierungssperre" gibt es eine "Find My" -Funktion, mit der Benutzer gestohlene Geräte verfolgen, ihren Standort blockieren und ihren Inhalt löschen können. Dies wurde speziell entwickelt, um zu verhindern, dass andere Personen das iPhone oder ein Apple-Gerät verwenden, falls es verloren geht oder gestohlen wird.

Ganze integrierte Sicherheitsalgorithmen

Apple verwendet komplexe Algorithmen als Grundlage für die meisten seiner Betriebssysteme. Dies ist wichtig, da die Sicherheit von Grund auf in das Betriebssystem integriert werden muss und keine zusätzliche Funktion ist.

Diese Funktion steht in starkem Gegensatz zu anderen Betriebssystemen. Daher müssen diese Betriebssysteme auf zusätzliche Dienstprogramme angewiesen sein, um die Sicherheitsfunktion auf ihren Geräten bereitzustellen. Außerdem können wir den guten Ruf von Apple bei kontinuierlichen Updates und verbesserter Sicherheit nicht übersehen ein höheres Maß an Sicherheit für ihre Geräte.

Quelle:

Apple ist ein Knaller, aber da es ein langjähriges amerikanisches Unternehmen in einer riesigen falschen Werbekampagne ist, das nicht gültig ist. Wiley liebt das iPhone und den Apple Mac. Sie sind monopolistische Produkte und die Sicherheit eines Betriebssystems ist Linux und die Präsenz Der Quellcode in Android bedeutet nicht seine Unsicherheit, sondern macht ihn sicherer. Dies ist meine Sichtweise. Bitte antworten Sie. Die im Artikel erwähnten positiven Punkte sind: Sie sind in den meisten Betriebssystemen vorhanden und teure Preise für Apple-Produkte Das heißt nicht, dass sie die Besten sind. Dann sagt er, dass ich kein Recht habe. Er antwortet auf die Worte

Ich bitte die Moderatoren von iPhone Islam, uns die Möglichkeit zu geben, Kommentare zu den Kommentaren zu hinterlassen, da iPhone Islam vor ein paar Jahren einer der ersten war, der dieser wertvollen Anwendung beigetreten ist, aber ich habe sie auf meinem Telefon schlafen lassen Lange Zeit war ich einer der größten Gegner der Zaman-Anwendung und habe lange auf Kommentare verzichtet. Sie können die Möglichkeit von Likes nutzen, denn Likes motivieren Menschen dazu, Kommentare zu schreiben, die für alle nützlich sind.

Dein Bruder Radwan al-Maghribi.

Friede sei mit dir. Danke für deine Bemühungen, aber was du sagst, ist nicht in seiner Gesamtheit wahr. Wir vergessen nicht, Siri für Peitschen aufzunehmen und das Mikrofon die ganze Zeit laufen zu lassen, und vergessen nicht, das Herunterladen von Anwendungen zuzulassen von außerhalb des Geschäfts. Es ist wahr, dass es auf Wunsch des Benutzers geschieht, aber mit dem Wunsch von Apple auf jeden Fall. Unternehmen bis zur Registrierung des Kusses Bitte nicht übermäßig veröffentlichen

Das Herunterladen (Sounds) und nicht das Umdrehen erfolgt im System und nicht für Apples Server.

Zertifikate werden von Apple storniert, sobald es ihnen bekannt ist, und die Leute stellen Tausende anderer Zertifikate her, sodass Apple nichts anhängt!

Ein großes Unternehmen, und es ist bekannt, dass die Privatsphäre der Benutzer eine der ersten Prioritäten für das Unternehmen ist, da es es zusammen mit seinem stärkeren Betriebssystem, seinen leistungsstärksten Prozessoren und seinen Algorithmen, die auf komplexe Weise codiert werden, schützt.

Es ist klar, wann die Bilder der Schauspieler, einschließlich Jennifer Loners, und einiger Schauspieler durchgesickert sind

Ein zerbrochener Zylinder und eine berühmte Lüge, die Apple seinen Nutzern in den Sinn gebracht hat. Es wurde uns langweilig, es zu hören, bis die Leute darüber scherzten

Oh wehe

Gib mir noch ein sicheres Telefon

In der Tat ist Apple die Nummer eins, egal ob es um Sicherheit oder die Bereitstellung von Updates geht. Ansonsten ist Android das Beste

Yvonne und WPS

Das iPhone ist natürlich das Beste

Hallo ich. Ich habe eine Frage. Oder ein Problem

Wenn ich mit der Tastatur spreche. Aber Englisch. Eine Umstellung auf Arabisch ist möglich. Bitte kennen Sie den Grund und die Lösung

Ja, das ist wahr, sicherer als jedes andere Gerät. Wenn es ein Problem gibt, wende ich mich einfach an den Apple Support und löse das Problem schnell. Ja, mit einem Zeugnis

Zusätzlich zu dem, was in dem Artikel erwähnt wurde, besteht ein Teil des Sicherheitssystems darin, dass Software und Hardware von einem Unternehmen stammen, was die Sicherheit erhöht und die Wahrscheinlichkeit einer Penetration verringert.

Ich füge meinen letzten Kommentar als Beispiel hinzu

Programm zum Hinzufügen von Hintergründen zum Gerät Was benötigt wird, ist eine solche Anwendung zum Lesen von Bildern!

Es sollte nur eine Schreiboption sein

Friede, Barmherzigkeit und Segen Gottes

Ein wunderbarer und sehr wichtiger Artikel über die relative Sicherheit von Apple-Geräten. Ich möchte, dass Sie unsere Stimme in Update 14 an Apple senden

Auf der Ebene der Privatsphäre

Zum Beispiel die Facebook-Anwendung für den Zugriff auf Bilder

Es gibt eine Option zum Lesen und Schreiben, und ich würde auf jeden Fall gerne, wenn das Lesen vom Schreiben getrennt ist, zum Beispiel eine alte Anwendung namens Al-Deeb, die das Schreiben des Bildes ermöglicht, und es gibt kein Lesen

In dieses Feld müssen Artikel auf allen datenschutzrelevanten Websites geschrieben werden

Es gibt einen langen Weg, um Sicherheitslücken zu kontrollieren. Der Apfel tut sein Bestes, aber er ist nicht in der Lage, von Anwendungen zum Sammeln von Informationen abhängig zu werden, und der unersättliche Grund ist entweder kommerziell, die Aktien von Händlern auf die Brieftaschen von Irregeführten zu lenken. oder Sicherheit für Spionage, Fummeln und Stalking.

Es ist unfair zu sagen, dass Sicherheit ein Merkmal des Apfels ist, dies ist noch nicht geschehen, da eine lächerliche Anwendung hier oder da ihm Sicherheit gibt, Ihre Kameras zu erreichen oder Ihre Anrufe aufzuzeichnen, so dass Sie mit den Augen derer verraten werden, die Sie sind mag es nicht, sie mit eigenen Augen zu sehen.

Die Lösung ist in erster Linie gesetzgeberisch, indem das Apfelexperiment verallgemeinert und Unternehmen und Programmierern auferlegt wird, und da der Eigentümer des Auges und der Eigentümer der Gesetzgebung eins sind ... wird er nichts gesetzlich festlegen, was ihn von sich selbst abhält, wie er ist der ältere Bruder und manchmal der lauteste, je nach Staat und Ausmaß seiner angeblichen „Freiheit“, und es gibt nur wenige, und die meisten von ihnen haben die gleiche Ursache.

O meine Äpfel, was machst du und andere, die die Sicherheit unter dem Vorwand zerstören, die Sicherheit der Körper zu gewährleisten?

Dies bedeutet nicht, dass wir die Bemühungen des Apfels nicht schätzen, zumindest gibt es uns eine "relative" Sicherheit, anstatt dass die Informationen unseres Geräts ein Sneaker für jeden Licker sind.

Also, oh Apfel, folge deinen anstrengenden Bemühungen, auch wenn es viele gibt, die uns zu unserem Vorteil und meistens wegen ihres verdächtigen Interesses verfolgen.

Ihr Kommentar ist feurig بكل ... im wahrsten Sinne des Wortes 😂

Es ist kein Gerät, es ist ein persönlicher Freund und kann nicht verlassen werden

Besonders beim Anrufbeantworter

Wirklich wahre Worte, ich bin ein Benutzer des iPhone seit dem iPhone vier bis heute, aber vor einiger Zeit habe ich ein Huawei P30 Pro gekauft, weil mir die Leistung des Akkus und die Geschwindigkeit des Ladens und während meiner Verwendung innerhalb des iPhone gefallen haben Zwei Monate lang hackte er mein Konto bei Hotmail, dann eine Weile später hackte er das Netflix-Konto, dann Facebook, dann in Ki, dann Instagram, und das gab mir Frustration und Überraschung, dann ging ich zurück zum iPhone und kaufte 11 Pro und ich war erleichtert und bedauerte, dass ich Android verwendet habe

hahaha

Der Rest des Diebstahls gibt Ihnen Wellness