Yn in ûntwikkeling dy't de wrâld fan digitale spionaazje markearret, hawwe Apple en Google in warskôging útjûn oan brûkers iPhone Android-apparaten binne it doelwyt west nei de ûntdekking fan oanfallen op heech nivo mei de gefaarlike Predator-spyware. Dit is ien fan 'e gefaarlikste hacking-ark dy't de lêste jierren ûntstien is, ûntwikkele troch it Israelyske bedriuw Intellexa. Neffens Amnesty International funksjonearret de Predator-spyware fergelykber mei de Pegasus-malware, wêrtroch't it tillefoans kin hacke en sûnder problemen fluch tagong krije ta ynhâld. Yn dit artikel sille wy de Predator-spyware ûndersykje, de meganismen fan dizze Israelyske cyberoanfal, en hoe't jo josels kinne beskermje tsjin dizze bedriging.

Hacking fan smartphones

In resint ûndersyk troch ferskate ûnôfhinklike partijen beskriuwt IntelliXia as ien fan 'e meast beruchte leveransiers fan hierlingen-spyware, om't it trochgiet mei it eksploitearjen fan har software. Rôfdier It rjochtet him op nije doelen, sels nei't it op Amerikaanske sanksjelisten pleatst is. Dizze kear koene saakkundigen ferfine oanfalsaktiviteit opspoare dy't rjochte wie op mobile apparaten yn mear as 150 lannen, ynklusyf Egypte en Saûdy-Araabje.

It ferhaal begûn doe't in Pakistaanske advokaat en aktivist in WhatsApp-berjocht krige fan in ûnbekend nûmer mei in skynber ûnskuldige keppeling. Letter die lykwols bliken dat it ûnderdiel wie fan in ferfine spionaazjeoperaasje dy't bedoeld wie om syn tillefoan te kompromittearjen en folsleine tagong te krijen ta syn gegevens, ynklusyf foto's, petearen, mikrofoan en kamera. Nei fierdere analyze die bliken dat de keppeling identyk wie oan de bekende technyske arsjitektuer fan Predator-oanfallen, dy't ôfhinklik binne fan ien klik om de ynbreuk te aktivearjen.

Hoe wurkje Predator-oanfallen?

Predator-oanfallen binne ôfhinklik fan ferfine hackingtechniken dy't foar de gemiddelde brûker lestich te ûntdekken binne. In oanfal kin begjinne mei skynber ûnskuldige ynhâld, lykas in ienfâldich berjocht, in digitale advertinsje, of sels in legitime webside. Sadree't in apparaat bleatsteld wurdt oan dizze ynhâld, wurde in oantal kwetsberheden yn 'e browser of it systeem eksploitearre om de spyware op 'e eftergrûn te ymplantearjen sûnder dúdlike tekens. Noch alarmearjender is dat guon ferzjes fan dizze malware de needsaak foar direkte brûkersynteraksje eliminearje; de oanfal kin automatysk aktivearre wurde troch gewoan in advertinsje wer te jaan by it blêdzjen, wêrtroch it praktysk ûnmooglik is om te foarkommen sûnder avansearre beskerming.

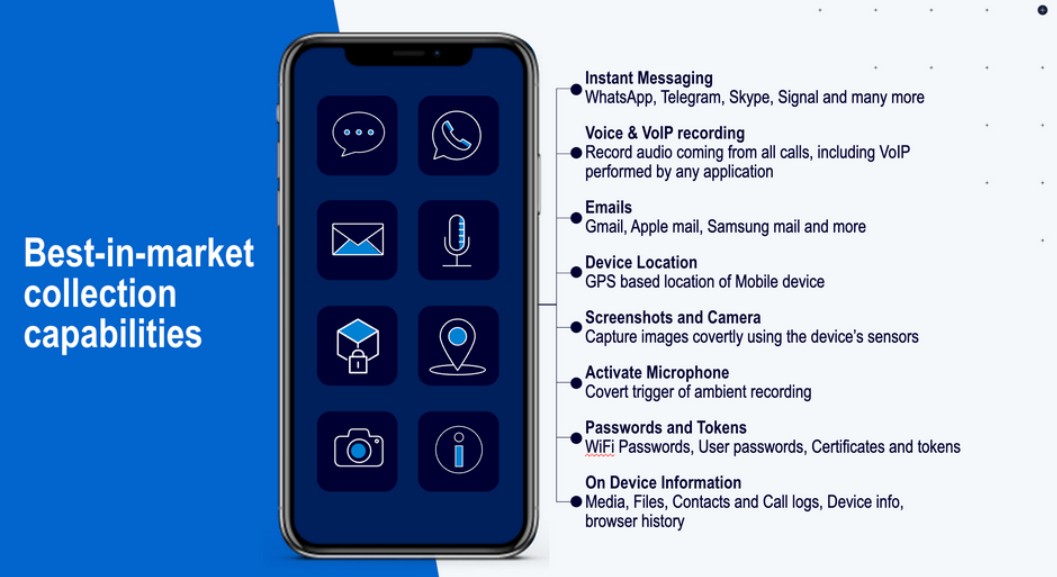

Dizze ynformaasje kaam as gefolch fan in mienskiplik ûndersyk troch Amnesty International en ferskate oare organisaasjes. It ûndersyk fertroude op lekte dokuminten, trainingsmateriaal en marketingmateriaal fan Intellexa sels. Dizze dokuminten litte sjen dat Predator net allinich in spyware-ark is, mar in folslein hackplatfoarm dat ferkocht wurdt ûnder ferskate nammen lykas Helios, Nova, Green Arrow en Red Arrow. Noch alarmearjender is dat dizze malware maklik hast totale kontrôle kin krije oer iPhones en Android-apparaten troch in searje kwetsberheden yn 'e browser, it bestjoeringssysteem en úteinlik de kernel te eksploitearjen.

Hoe eksploitearret Intellexa nul-dei kwetsberheden?

Ien fan 'e metoaden fan Intellexa is it keapjen en eksploitearjen fan kwetsberheden. It bedriuw krijt dizze kwetsberheden fan hackers en brûkt se oant de kwetsberheden ûntdutsen en patched wurde, wêrnei't se ineffektyf wurde, om't se net mear wurkje tsjin bywurke systemen. De priis fan dizze kwetsberheden ferskilt ôfhinklik fan it doelapparaat of de applikaasje en de ynfloed fan it eksploitearjen dêrfan. Bygelyks, it eksploitearjen fan in kwetsberens foar it útfieren fan koade op ôfstân tsjin 'e Chrome-browser, wêrby't de sandbox omseild wurdt, kin tusken de $ 100 en $ 300 kostje. Dêrom kinne allinich oerheden en organisaasjes mei substansjele middels it betelje om Intellexa yn te hieren om har doelgroepen te bespionearjen.

grutskalige oanfal

Feiligensrapporten, benammen fan 'e feiligensteams fan Google en Apple, hawwe Intellexa keppele oan 'e eksploitaasje fan ferskate nuldei-kwetsberens, guon yn Apple-systemen, oaren yn 'e Google Chrome-browser of Android. Dizze kwetsberens, dy't it mooglik meitsje om feiligens te omzeilen en djippe tagong ta it apparaat te krijen, wurde eksploitearre troch in ferskaat oan ark en malware dy't eigendom binne fan it bedriuw, ynklusyf:

Triton – Thor – Oberon: Ark dat brûkt wurdt om oanfallen op ôfstân te lansearjen.

Mars en Jupiter: Ark dy't fertrouwe op it ûnderskeppen fan ynternetferkear fia lokale tsjinstferlieners om in tuskenman- of man-in-the-middle (MITM)-oanfal út te fieren en malware direkt te ymplantearjen.

Aladdin: Dit binne kweade klikleaze oanfallen, wêrby't de oanfal begjint sa gau as de advertinsje mei boobytraps werjûn wurdt wylst it slachtoffer op 'e side blêdzjet.

It moat opmurken wurde dat ûndersiken oanjûn hawwe dat Predator-software brûkt waard om brûkers te bespionearjen yn lannen lykas Saûdy-Araabje, Kazachstan, Angola en Mongoalje, wylst tafersjoch- en spionaazjeaktiviteiten yn oare lannen lykas Marokko, Egypte, Botswana en Trinidad en Tobago yn 2025 stopten, sûnder te witten oft dit te tankjen wie oan it ûntbrekken fan 'e needsaak om de ark te brûken of oft de kwetsberheden oplost wiene.

Uteinlik is Intelexa ien fan 'e meast kontroversjele bedriuwen yn 'e wrâld fan tafersjoch- en cyberoanfaltechnologyen. It ûntwikkelt avansearre spyware rjochte op smartphones en moderne bestjoeringssystemen. Nettsjinsteande Amerikaanske sanksjes ferkeapet it bedriuw syn produkten sûnder beheiningen oan 'e heechste bieder om elkenien, oeral yn 'e wrâld, te kontrolearjen. Intelexa is it meast bekend fan 'e ûntwikkeling fan Predator, in wichtige konkurrint fan Pegasus, dy't de stille ynfiltraasje fan tillefoans mooglik makket fia nul-dei-kwetsberens. It makket ek ferfine spionaazjeoperaasjes mooglik sûnder dat de brûker it wit.

Boarne:

8 reaksjes