У рамках події, що висвітлює світ цифрового шпигунства, компанії Apple та Google опублікували попередження для користувачів. IPhone Пристрої Android стали ціллю атак після виявлення високорівневої атакуючої активності з використанням небезпечного шпигунського програмного забезпечення Predator. Це один з найнебезпечніших хакерських інструментів, що з'явилися за останні роки, розроблений ізраїльською компанією Intellexa. За даними Amnesty International, шпигунське програмне забезпечення Predator функціонує подібно до шкідливого програмного забезпечення Pegasus, що дозволяє йому зламувати телефони та отримувати швидкий доступ до контенту без будь-яких проблем. У цій статті ми розглянемо шпигунське програмне забезпечення Predator, механізми цієї ізраїльської кібератак та способи захисту від цієї загрози.

Злом смартфонів

Нещодавнє розслідування кількох незалежних сторін описує IntelliXia як одного з найвідоміших постачальників шпигунського програмного забезпечення найманців, оскільки компанія продовжує використовувати своє програмне забезпечення. Хижак Він націлений на нові цілі навіть після внесення до санкційних списків США. Цього разу експерти змогли виявити складну атакуючу активність, спрямовану на мобільні пристрої у понад 150 країнах, включаючи Єгипет та Саудівську Аравію.

Історія почалася, коли пакистанський адвокат та активіст отримав повідомлення у WhatsApp з невідомого номера, що містило, здавалося б, нешкідливе посилання. Однак, аналіз посилання пізніше показав, що воно було частиною складної шпигунської операції, спрямованої на компрометацію його телефону та отримання повного доступу до його даних, включаючи фотографії, розмови, мікрофон і камеру. Після подальшого аналізу було виявлено, що посилання ідентичне відомій технічній архітектурі атак Predator, які покладаються на один клік для активації порушення.

Як працюють атаки Хижаків?

Атаки типу «хижак» спираються на складні методи злому, які важко виявити пересічному користувачеві. Атака може розпочатися з, здавалося б, нешкідливого контенту, такого як просте повідомлення, цифрова реклама або навіть легітимна веб-сторінка. Щойно пристрій піддається впливу цього контенту, низка вразливостей у браузері або системі використовується для імплантації шпигунського програмного забезпечення у фоновий режим без будь-яких очевидних ознак. Ще більш тривожним є те, що деякі версії цього шкідливого програмного забезпечення усувають необхідність будь-якої прямої взаємодії з користувачем; атака може бути активована автоматично, просто відображаючи рекламу під час перегляду веб-сторінок, що робить її практично неможливим запобігання без розширеного захисту.

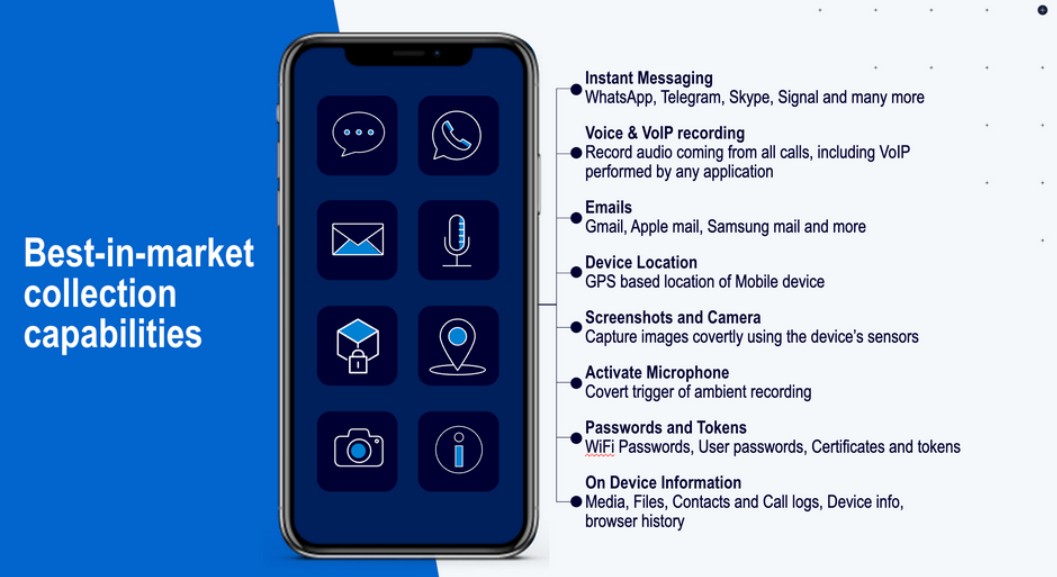

Ця інформація з'явилася в результаті спільного розслідування Amnesty International та кількох інших організацій. Розслідування спиралося на витік документів, навчальних матеріалів та маркетингових матеріалів самої Intellexa. Ці документи показують, що Predator — це не просто шпигунський інструмент, а повноцінна хакерська платформа, що продається під різними назвами, такими як Helios, Nova, Green Arrow та Red Arrow. Ще більш тривожним є те, що це шкідливе програмне забезпечення здатне легко отримати майже повний контроль над iPhone та пристроями Android, використовуючи низку вразливостей у браузері, операційній системі та, зрештою, ядрі.

Як Intellexa використовує вразливості нульового дня?

Один із методів Intellexa полягає у придбанні та використанні вразливостей. Компанія отримує ці вразливості у хакерів та використовує їх, доки їх не виявлять та не виправлять, після чого вони стають неефективними, оскільки більше не працюють на оновлених системах. Ціна цих вразливостей залежить від цільового пристрою чи програми та впливу їх експлуатації. Наприклад, використання вразливості віддаленого виконання коду в браузері Chrome в обхід його «пісочниці» може коштувати від 100 000 до 300 000 доларів. Тому лише уряди та організації зі значними ресурсами можуть дозволити собі наймати Intellexa для шпигунства за своїми цільовими групами населення.

масштабний напад

Звіти про безпеку, зокрема від команд безпеки Google та Apple, пов'язують Intellexa з використанням численних вразливостей типу «нульовий день», деякі з яких знаходяться в системах Apple, інші — у браузері Google Chrome або Android. Ці вразливості, які дозволяють обійти безпеку та отримати глибокий доступ до пристрою, використовуються низкою інструментів та шкідливих програм, що належать компанії, зокрема:

Тритон – Тор – Оберон: інструменти, що використовуються для запуску дистанційних атак.

Mars та Jupiter: інструменти, що перехоплюють інтернет-трафік через локальних постачальників послуг для здійснення атаки посередника або людини посередині (MITM) та безпосередньої імплантації шкідливого програмного забезпечення.

Аладдін: це шкідливі атаки без кліків, коли атака починається, щойно відображається замічена реклама, поки жертва переглядає сайт.

Слід зазначити, що розслідування вказали на використання програмного забезпечення Predator для шпигунства за користувачами в таких країнах, як Саудівська Аравія, Казахстан, Ангола та Монголія, тоді як діяльність зі спостереження та шпигунства припинилася в інших країнах, таких як Марокко, Єгипет, Ботсвана та Тринідад і Тобаго, у 2025 році, невідомо, чи це було пов'язано з відсутністю потреби у використанні інструменту, чи вразливості були виправлені.

Зрештою, Intelexa є однією з найсуперечливіших компаній у світі технологій спостереження та кібератак. Вона розробляє передові шпигунські програми, спрямовані на смартфони та сучасні операційні системи. Незважаючи на санкції США, компанія продає свою продукцію без обмежень тому, хто запропонує найвищу ціну, для моніторингу будь-кого, будь-де у світі. Intelexa найбільш відома розробкою Predator, головного конкурента Pegasus, який дозволяє непомітно проникати в телефони через вразливості нульового дня. Він також дозволяє проводити складні шпигунські операції без відома користувача.

Джерело:

8 відгуків