دستگاه ها شتر در مقایسه با دستگاه های دیگر شرکت های رقیب، ایمن ترین در نظر گرفته می شود، زیرا به طور مداوم حفاظت را به منظور تضمین امنیت داده های کاربر و جلوگیری از هرگونه تلاش برای دسترسی به آن افزایش می دهد، اما این بدان معنا نیست که دستگاه های آن کاملاً مصون هستند، زیرا محققان امنیتی یک آسیبپذیری را در دستگاههای آیفون، آیپد و مک پیدا کردند که میتوان از آن سوءاستفاده کرد و ممکن است به هکرها اجازه دسترسی به فایلها و اطلاعات مهم قربانی را بدهد.

حفره ای در آیفون، آی پد و مک

اپل با راهاندازی بهروزرسانیهای macOS 13.2 و iOS 16.3، آسیبپذیریهای امنیتی جدی یافت شده توسط Trellix را تصحیح و برطرف کرد و اپل در این مرحله متوقف نشد، بلکه نسخه جدید دیگری از سیستم عامل را برای مک و آیفون و اکثر دستگاههای آن معرفی کرد که شامل آن میشد. رفع امنیتی برای برخی از آسیبپذیریهایی که در دستگاههای دیگر کاربران مورد سوء استفاده قرار گرفتهاند.

برای جلوگیری از همه این موارد، فقط باید مطمئن شوید که سیستم عامل خود را زمانی که نسخه جدیدی در دسترس است، به روز کنید، این یک لوکس یا یک گزینه نیست، قبل از اینکه قربانی هک شوید، دستگاه خود را به روز کنید.

جدی بودن این آسیب پذیری ها و اینکه چرا باید دستگاه شما را به روز کنند

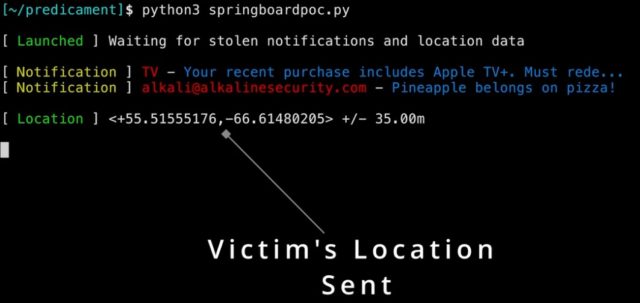

محققان وابسته به شرکت امنیت سایبری Trellix جزئیات آسیبپذیری را منتشر کردند که میتواند به هکرها اجازه دهد اقدامات حفاظتی ارائه شده توسط این شرکت در سیستمعامل آیفون و مک را دور بزنند و سپس کدهای غیرمجاز را اجرا کنند. این به هکرها امکان دسترسی به دادههای حساس از جمله پیامها، عکسها، حتی سابقه تماس، اعلانها و مکان فعلی شما را میدهد.

یافته های محققان Trellix بر اساس یک آسیب پذیری است ورود اجباری که توسط گوگل با همکاری سازمان امنیتی Citizen Lab مستقر در دانشگاه تورنتو در سال 2021 کشف شد و آسیبپذیری صفر کلیک نامیده میشود و توسط شرکت صهیونیستی NSO Group برای نفوذ به آیفون و سپس نصب برنامه مخرب آن استفاده شده است. پگاسوس، بدون نیاز به تعامل قربانی و حتی بدون اینکه او بداند.

و تجزیه و تحلیل آسیب پذیری ForcedEntry نشان داد که هکرها بر دو چیز متکی بودند، اولی فریب آیفون برای باز کردن یک فایل PDF مخرب که به عنوان یک تصویر متحرک پنهان شده بود. بخش دوم به هکرها اجازه می دهد تا از حالت حفاظتی اعمال شده توسط اپل بر روی سیستم عامل آیفون دور بزنند، که مانع از دسترسی برنامه ها به داده های ذخیره شده توسط سایر برنامه ها می شود و همچنین دسترسی به مکان های دیگر دستگاه را محدود می کند.

Ost Emmett، محققی در Trellix، بر روی بخش دوم تمرکز کرد، که در مورد نحوه دور زدن حالت محافظت در آیفون می چرخد، جایی که امت برخی از آسیب پذیری ها را پیدا کرد که حول محور آنها می چرخید. nspredicate (ابزاری برای فیلتر کردن کدهای داخل سیستم عامل) که برای اولین بار توسط آسیب پذیری ForcedEntry مورد سوء استفاده قرار گرفت، با این تفاوت که اپل در سال 2021 این مشکل را برطرف کرد، اما به نظر می رسد که این کافی نبوده است، زیرا محققان این شرکت امنیت سایبری این مشکل را انجام داده اند. قادر به یافتن آسیب پذیری های جدیدی است که می توانند مورد سوء استفاده قرار گیرند و از sandbox دور بزنند در دستگاه های اپل.

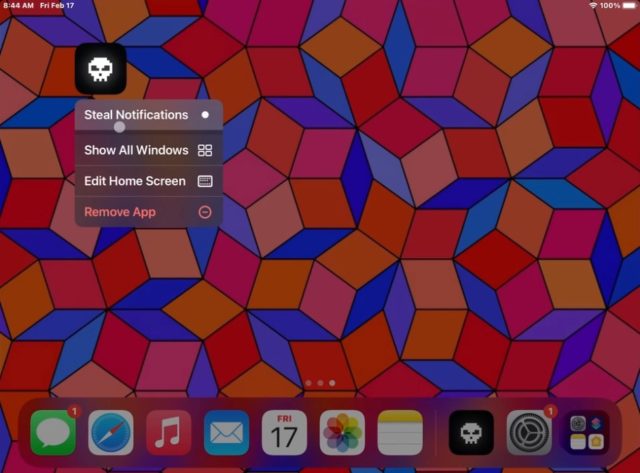

محققان گفتند که باگ های جدید در ابزار NSPredicate در چندین مکان در macOS و iOS وجود دارند، از جمله در داخل Springboard، برنامه ای که صفحه اصلی آیفون را مدیریت می کند، رابط کاربری را کنترل می کند و می تواند به داده های مکان، عکس ها و دوربین دسترسی داشته باشد. هنگامی که این آسیب پذیری مورد سوء استفاده قرار می گیرد، هکر می تواند به مکان های غیرمجاز دسترسی پیدا کند. اما به گفته محققان، یک هکر باید در ماشین قربانی جای پای خود را به دست آورد، به این معنی که آنها باید قبل از سوء استفاده از آسیب پذیری در ابزار NSPredicate راهی برای ورود پیدا کنند.

منبع:

من دائماً دستگاهم را بهروزرسانی میکردم، اما یک روز در یک فضای فنی توییتر در مورد iOS حضور داشتم، که در آن مالک میگوید ما نباید دستگاههایمان را بهروزرسانیهای امنیتی صادر شده توسط شرکت به موارد بسیار ضروری بهروزرسانی کنیم، بنابراین من من چند ماهه هستم و فقط آپدیت های اصلی را آپدیت می کنم، راستش این اولین آپدیت است که بعد از مطالبی که اینجا در این مقاله خواندم، انجام می دهم، خدا گردن اسرائیل را بشکند، آمین

با تشکر برای مقاله عالی

سلام من دائما در حال آپدیت کردن دستگاهم هستم

آپدیت جدید، ممنون

به روز رسانی های مکرر دستگاه و باتری را از بین برد. شرکت آیفون یک شرکت بسیار منفور است

به نظر من نیازی به آپدیت هر سال سیستم iOS نیست، چون هر سال آپدیت ها بیشتر می شود، شکاف ها بیشتر می شود، به خصوص که آخرین آپدیت ها موازی با اندروید و بیشتر هستند.

هیچ دلیلی وجود ندارد که اگر یک شرکت آپدیت دانلود کرده باشد، بدون باتری یا هندوانه اتفاق بیفتد 🍉 این شرکت هیچ نوع آپدیتی را دانلود نمی کند به جز موارد مهمی که می دانستید یا نمی دانستید.

که در آن ویژگی ها و به روز رسانی های امنیتی اپل

من در حال حاضر XNUMX امتیاز آخر XNUMX امتیاز یک را به روز می کنم

من هم همینطور

من دستگاهم را به روز می کنم

من عاشق آپدیت های اپل هستم

بله، من خودم دستگاهم را مدام آپدیت می کنم