Kể từ khi Apple công bố các công cụ theo dõi AirTag Và mạng Tìm kiếm của tôi vào tháng trước, các nhà nghiên cứu bảo mật đã khám phá cách nó hoạt động và liệu có bất kỳ rủi ro hoặc lỗ hổng bảo mật nào có thể đe dọa người dùng hay không, và tin tốt cho đến nay là họ chưa tìm thấy bất kỳ điều gì quan trọng, nhưng có vẻ như các nhà nghiên cứu đã mở rộng tìm kiếm để nhắm mục tiêu mạng Tìm của tôi. Và có vẻ như họ đã tìm thấy sơ hở.

Công cụ theo dõi AirTag

Các nhà nghiên cứu bảo mật đã không thể tìm ra lỗ hổng trong công cụ theo dõi của Apple nhưng có một số giai thoại thú vị, ví dụ, một nhà nghiên cứu đã phát hiện ra vào tuần trước. Cách lập trình lại AirTagNhưng những nỗ lực của anh ấy vẫn chưa có kết quả vì tất cả những gì anh ấy làm là thay đổi URL được gửi qua NFC.

Ngoài ra, một số tổ chức và chuyên gia đã chỉ ra một số thiếu sót trong công cụ theo dõi AirTag, chẳng hạn như iPhone là thiết bị duy nhất nhận được cảnh báo “Đã tìm thấy thẻ AirTag với bạn.” Đối với thiết bị Android, chủ sở hữu của chúng cần ba ngày, tức là thời gian cụ thể để kích hoạt chuông âm thanh cho biết sự hiện diện của công cụ Theo dõi những điều của người khác về bạn và hơn thế nữa, đôi khi công cụ theo dõi bị ẩn cẩn thận và điều này khiến iPhone khó tìm thấy vị trí của công cụ theo dõi.

Và với những vấn đề đó, tôi hy vọng Apple sẽ sớm sửa chữa chúng, có tính đến các biện pháp ngăn chặn được cung cấp bởi công cụ theo dõi Airtag và tìm kiếm cẩn thận để tìm những thứ bị mất của bạn, bạn sẽ không tìm thấy bất kỳ thứ nào trong số đó trong các công cụ theo dõi cạnh tranh khác và thường là sản phẩm đầu tiên trong series, sẽ luôn có những cải tiến trong tương lai.

Tìm mạng của tôi

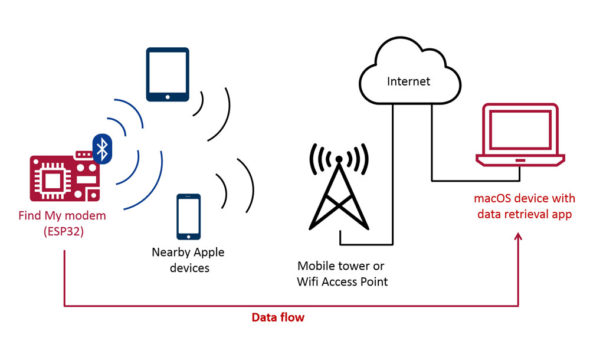

Sau khi không tìm thấy lỗ hổng trong công cụ theo dõi AirTag, một nhà nghiên cứu bảo mật đã nhắm mục tiêu vào mạng Tìm kiếm của tôi của Apple, phát hiện ra rằng có thể gửi tin nhắn và các dữ liệu nhỏ khác từ một thiết bị ngoại tuyến tới nó bằng bất kỳ thiết bị nào gần đó - mà chủ sở hữu không biết hoặc bằng lòng.

Theo Positive Security, thủ thuật này chủ yếu hoạt động bằng cách mô phỏng cách AirTag hoặc thành phần khác tương thích với mạng Tìm của tôi kết nối với thông tin phát qua Bluetooth Low Energy (thông qua đó các thiết bị IoT hoạt động) được chụp bởi bất kỳ iPhone, iPad hoặc thậm chí là máy Mac gần đó.

Vụ hack bao gồm mô phỏng phương thức phát sóng diễn ra giữa Find My và công cụ theo dõi của Apple, nơi công cụ AirTag phát vị trí của nó thông qua một tin nhắn được mã hóa và từ đây hacker truyền các gói dữ liệu tùy ý (được coi là dữ liệu ngẫu nhiên) qua mạng lưới.

Nhà nghiên cứu bảo mật đằng sau phát hiện này, Fabian Bronline, gợi ý rằng có những cách sử dụng thực tế cho lỗ hổng này, chẳng hạn như sử dụng bất kỳ thiết bị iPhone nào gần đó đóng vai trò trung gian để gửi các gói dữ liệu nhỏ đến một thiết bị khác và thiết kế mạng Tìm kiếm của tôi sẽ cung cấp một cách rất an toàn để làm điều này.

Fabian nói thêm rằng Apple không thể làm gì để ngăn chặn điều này do thiết kế được mã hóa của mạng Tìm của tôi và tính riêng tư của tất cả dữ liệu đi qua đó.

Bạn có nên lo lắng không

Không có lý do gì để tin rằng điều này gây nguy hiểm cho người dùng thiết bị của Apple, ngay cả khi công nghệ này trở nên phổ biến, iPhone của bạn ít nhất sẽ được sử dụng như một thiết bị trung chuyển (trung gian) để gửi các tin nhắn nhỏ qua mạng di động của thiết bị của bạn.

Quan trọng nhất, không có gì trong công nghệ này cung cấp bất kỳ cách nào để truy cập vào thiết bị Tìm của bạn, trên thực tế, chính tính bảo mật và quyền riêng tư cực kỳ mạnh mẽ của mạng Tìm của tôi đã làm cho công nghệ này trở nên khả thi ngay từ đầu.

Cũng cần lưu ý rằng công nghệ Fabian chỉ có thể gửi một lượng nhỏ dữ liệu, tại sao vậy? Bởi vì mục đích của mạng Tìm của tôi là chỉ gửi thẻ AirTags và các mục khác, là những phần dữ liệu rất nhỏ và mặc dù thông báo có thể được chia thành nhiều gói, có vẻ như lưu lượng truy cập khứ hồi khiến nó không thực tế đối với gửi bất kỳ thứ gì khác ngoài SMS và số lượng nhỏ Dữ liệu khác không gây ra bất kỳ mối đe dọa nào.

Nguồn:

9 nhận xét