في تطور يسلط الضوء على عالم التجسس الرقمي، أصدرت آبل وجوجل تحذيرا لمستخدمي الآي-فون والأندرويد، بعد اكتشاف نشاط هجومي عالي المستوى يتم بواسطة برمجية التجسس الخطيرة Predator. وهي واحدة من أخطر أدوات الاختراق التي ظهرت خلال السنوات الأخيرة، والمطورة من قبل شركة الكيان الصهيوني إنتليكسا Intellexa. ووفقا لمنظمة العفو الدولية، برنامج التجسس “بريداتور” مشابه في عمله للبرمجية الخبيثة بيجاسوس. حيث يمكنه تهكير الهاتف والوصول السريع للمحتوى دون أي مشكلة. وفي هذا المقال، سوف نستكشف برمجية بيرداتور وآلية عمل الهجوم السيبراني الإسرائيلي وكيف تحمي نفسك من هذا التهديد.

اختراق الهواتف الذكية

يصف تحقيق حديث أجرته عدة جهات مستقلة، بأن شركة إنتليكسا تعتبر من أشهر موردي برامج التجسس المرتزقة، إذ لا تزال تُشغل برنامجها بريداتور وتستهدف أهدافًا جديدة حتى بعد إدراجها على قوائم العقوبات الأمريكية. وهذه المرة، تمكن الخبراء من رصد نشاط هجومي متطور يستهدف الأجهزة المحمولة في أكثر من 150 دولة من ضمنها مصر والسعودية.

الحكاية بدأت عندما تلقى محامي وناشط باكستاني رسالة عبر تطبيق واتساب من رقم غير معروف، تتضمن رابطًا يبدو عاديًا للوهلة الأولى. إلا أن تحليل الرابط أثبت لاحقًا أنه جزء من عملية تجسس متطورة، صُممت لاختراق هاتفه والوصول الكامل إلى بياناته وهذا يشمل، الصور والمحادثات والميكروفون والكاميرا. وبمجرد تحليل الرابط، تم اكتشاف تطابق تام مع البنية التقنية المعروفة لهجمات Predator المعتمدة على النقرة الواحدة لتفعيل الاختراق.

كيف تعمل هجمات Predator؟

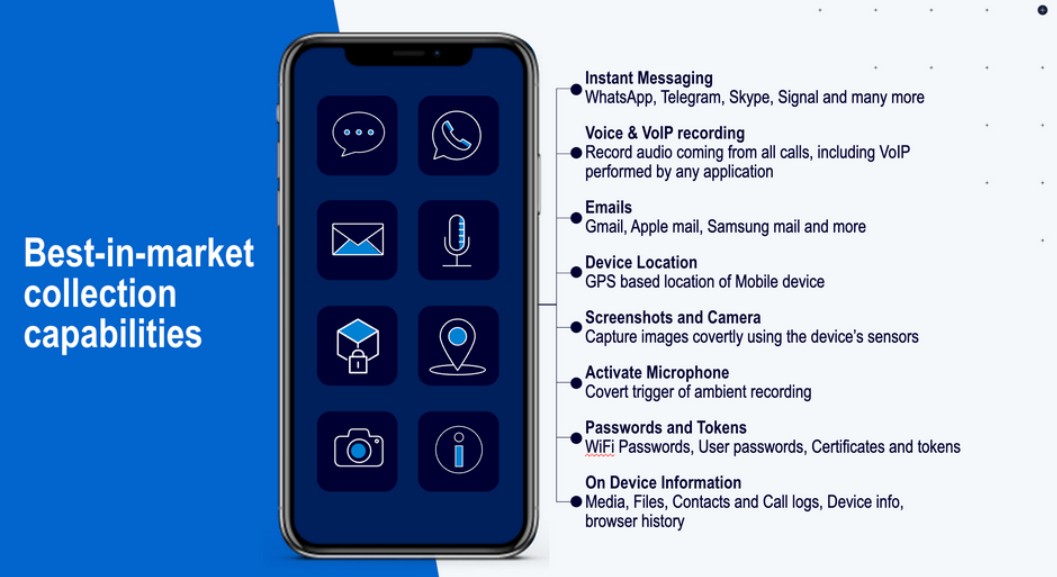

تعتمد هجمات Predator على أساليب اختراق ذكية يصعب على المستخدم العادي ملاحظتها، إذ قد يبدأ الهجوم من محتوى يبدو بريئًا مثل رسالة عادية أو إعلان رقمي أو حتى صفحة إنترنت موثوقة. وبمجرد تعرض الجهاز لهذا المحتوى، يتم استغلال مجموعة من الثغرات داخل المتصفح أو النظام لزرع أداة التجسس في الخلفية دون أي مؤشرات واضحة. والأخطر من ذلك أن بعض إصدارات تلك البرمجية الخبيثة، تجاوزت الحاجة لأي تفاعل مباشر من المستخدم، حيث يمكن تفعيل الاختراق تلقائيًا بمجرد عرض إعلان أثناء التصفح، ما يجعل تفاديه شبه مستحيل دون حماية متقدمة.

جاءت هذه المعلومات نتيجة تحقيق مشترك بين منظمة العفو الدولية وعدة جهات أخرى، واعتمد التحقيق على وثائق مسربة ومواد تدريبية بالإضافة إلى عروض تسويقية من Intellexa نفسها. وتُظهر هذه الوثائق أن Predator ليس مجرد أداة تجسس، بل منصة اختراق كاملة تباع تحت مسميات متعددة مثل، Helios، Nova، Green Arrow، Red Arrow. والأخطر، أن هذه البرمجية الخبيثة قادرة على السيطرة شبه الكاملة على أجهزة الآي-فون والأندرويد بسهولة، حيث تقوم باستغلال ثغرات متسلسلة في المتصفح والنظام وصولًا إلى النواة (kernel).

كيف تستغل Intellexa ثغرات يوم الصفر؟

أحد الطرق التي تعتمد عليها إنتليكسا هي شراء الثغرات واستغلالها. حيث تقوم الشركة بالحصول عليها من المخترقين ويستخدمونها حتى يتم اكتشاف الثغرات وإصلاحها، وعندها تعتبر غير فعالة لأنها لم تعد تعمل ضد الأنظمة المحدثة. بالطبع يختلف سعر هذه الثغرات باختلاف الجهاز أو التطبيق المستهدف ومدى تأثير استغلالها. على سبيل المثال، قد يتراوح سعر استغلال ثغرة تنفيذ التعليمات البرمجية عن بعد ضد متصفح كروم مع تجاوز بيئة الحماية (Sandbox) ما بين 100 ألف و 300 ألف دولار. لهذا السبب، لا تستطيع سوى الحكومات والمنظمات ذات الموارد الكبيرة تحمل تكلفة توظيف شركة Intellexa للتجسس على الأشخاص الذين تستهدفهم.

هجوم واسع النطاق

التقارير الأمنية، وخاصة من فريقي جوجل وآبل الأمني، ربطت Intellexa باستخدام عدد كبير من ثغرات zero-day، بعضها في أنظمة آبل، وأخرى في متصفح جوجل كروم أو نظام الأندرويد. ويتم استغلال هذه الثغرات التي تسمح بتجاوز الحماية والوصول العميق إلى الجهاز بفضل مجموعة من الأدوات والبرمجيات الضارة التي تملكها الشركة بما في ذلك:

Triton – Thor – Oberon: أدوات تستخدم لتفعيل الهجمات عن بعد.

Mars وJupiter: أدوات تعتمد على اعتراض حركة الإنترنت عبر مزودي الخدمة المحليين لتنفيذ هجوم الوسيط أو هجوم الرجل في المنتصف MITM وزرع البرمجيات الخبيثة مباشرة.

Aladdin: عبارة عن هجمات خبيثة بدون نقرة، حيث يبدأ الهجوم بمجرد أن يتم عرض الاعلان المفخخ أثناء تصفح الضحية للموقع.

تجدر الإشارة إلى أن التحقيقات أشارت إلى استخدام برمجية Predator للتجسس على مستخدمين في دول مثل السعودية وكازاخستان وأنغولا ومنغوليا، بينما توقفت أنشطة المراقبة والتجسس في دول أخرى كالمغرب ومصر وبتسوانا وترينداد وتوباغو في 2025، دون معرفة إن كان ذلك بسبب عدم الحاجة إلى استخدام الأداة أم تم اصلاح الثغرات.

في النهاية، تعتبر إنتليكسا (Intellexa) واحدة من أبرز الشركات المثيرة للجدل في عالم تقنيات المراقبة والهجمات السيبرانية. إذ تعمل على تطوير أدوات تجسس متقدمة تستهدف الهواتف الذكية وأنظمة التشغيل الحديثة. وبالرغم من العقوبات الأمريكية عليها، تقوم الشركة ببيع منتجاتها دون أي قيود لمن يدفع أكثر من أجل مراقبة أي شخص في أي مكان بالعالم. وقد اشتهرت الشركة بتطوير برمجية Predator المنافس الأبرز لـ Pegasus، والتي تمنح القدرة على اختراق الهواتف بصمت تام عبر ثغرات “Zero-Day”. بالإضافة إلى تنفيذ عمليات تجسس معقدة دون علم المستخدم.

المصدر:

8 تعليق